“我们发现了一起勒索攻击事件,据样本分析,该病毒是近年来很活跃的勒索家族Tellyouthepass。”

8月最后一个星期,有近十个不同行业的企业单位收到了深信服aES针对Tellyouthepass勒索事件的报告。

据千里目安全技术中心统计,近一年来,勒索软件攻击数量增加了一倍。这一激增的原因是网络定向钓鱼借助AI变得更加频繁,以及同样使用AI的自动化攻击快速扩大影响范围。

“嚣张跋扈”的勒索攻击成为企业单位的“心头大患”,未知、变种病毒查不到、各种绕过、免杀技术防不住,装了杀毒软件也只能“碰运气”。

然而,勒索病毒也迎来了“至暗时刻”,近期这波Tellyouthepass勒索攻击,无一例外均被防住——

“aES已防住本次攻击,未对业务造成影响。”

01勒索攻击为何嚣张?勒索防护三大难点

难点一 变种勒索病毒每年爆发式增长,常规杀软难以检测

根据国家保密局官网公布数据,2016年新型勒索软件变体数量相比上一年同期增长了752%。在2017年,每天发生的新型勒索攻击事件多达4000起,全年攻击事件数量较上一年翻了一倍,新型勒索软件变种增长46%。

自2018 年以WannaCry、GandCrab为代表的典型勒索席卷全球后,在此基础上不断演进的勒索软件变种层出不穷。常规杀软基于规则库、病毒库的检测方式已无法对这些变种勒索匹配检出,规则库检测的方式存在明显滞后性。

难点二 事中绕过手法增多,传统防护机制失效

据千里目安全技术中心数据统计,2022年使用白利用手法入侵勒索的比例为22%,且在逐渐增长。例如Lockbit家族又通过不断攻击其他勒索家族窃取代码,为其家族系列不断注入新鲜血液。这些攻击技术具有天然的对抗属性,默认就会绕过传统安全产品。

但目前业内勒索防护应用最多的机制是勒索诱饵。该机制无法精准识别勒索病毒加密行为,同时为兼顾误报对客户造成的影响,不会对受信任的进程进行处置。一旦黑客利用白进程如业务、系统相关进程入侵投毒,传统防护机制(对此类白进程默认可信)会直接放行,导致勒索病毒落地运行、快速加密。

难点三 勒索加密速度增快,阻断前难免少部分文件被加密

万物皆可卷,勒索病毒也秉承着“宁可累死自己,也要饿死同行”的心态,在比拼加密速度这条路上加速进化。

窃取数据作为勒索病毒终极目标,病毒加密速度越快,上传速度越快,意味着过程中被用户发现和阻止的机会就越少。老牌病毒Lockbit更新至2.0版本后,就宣称是世界上加密最快的勒索软件,能够在20分钟之内就可窃取100GB数据,是普通勒索病毒加密速度的3倍以上,且具备在域控内自动传播的能力。

而对应着加密环节的事中防护阶段,无论是基于勒索诱饵、还是基于动态行为识别勒索加密动作,均是在勒索病毒进程启动后进行的检测,在这期间勒索病毒极有可能已经加密了少量客户文件。

因此,勒索防护一方面需要在事中实现勒索执行的秒级阻断,自动化防护,让其像杀毒一样简单;另一方面,对于防护期间,勒索病毒可能已经加密的客户文件,需要对应的恢复手段。

02勒索病毒至暗时刻!勒索防护全新思路

应对勒索病毒不断演进带来的以上新挑战,深信服aES重磅出击,发布勒索高度自动化防护功能,内置静态+动态勒索行为AI引擎和3s动态备份机制,有效解决各种防御绕过型攻击,让勒索防护和病毒查杀一样省心可靠。

勒索静态AI检测,精准识别变种

勒索病毒由于攻击门槛逐渐降低、攻击入口增加导致勒索病毒变种发展迅猛,这非常考验终端防护产品对未知勒索威胁的检测能力。

深信服aES通过SAVE 3.0强泛化文件检测引擎升级,增强AI泛化能力,对可疑文件进行多重AI检测,提升对未知威胁的检测能力,同时对判黑的威胁文件通过可拔插式AI判别是否为勒索病毒。

通过对抗性AI训练,深信服aES对勒索的精准率已提升到99.47%(数据来自于千里目安全技术中心内部测评)。用户可直观地掌握内网终端是否中了勒索病毒,影响范围有多大,快速采取响应措施。

勒索AI动态行为检测,防绕过

白利用逐渐成为近两年勒索入侵的新型方式,黑客使用注入工具对白进程(系统、业务相关进程)注入勒索病毒,随着这类白进程运行,勒索病毒也在后台运行起来,快速加密。传统杀软对此无计可施。

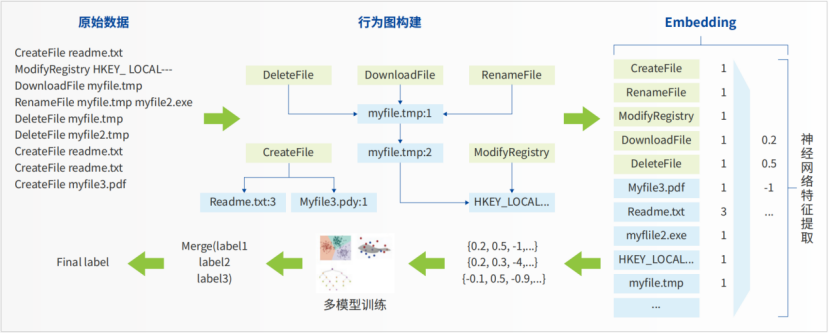

深信服上线“勒索行为AI引擎”,实现自动阻断,遏制勒索蔓延。无论是加白的白进程、抑或是系统业务相关的默认可信进程,AI行为引擎都会监测其运行起来后的实际行为,研判是否为可疑的勒索行为。通过采集其一系列可疑操作行为(如注册表修改、执行命令、释放文件、创建进程等),针对不同勒索家族类型的攻击步骤进行关联分析,构建定制化攻击事件链条。若在端侧匹配到相应攻击模式,则能够实现勒索加密发生前对勒索病毒的阻断。即使是“白进程”,也能依靠AI行为引擎通过行为监测,第一时间阻断勒索加密行为。

攻击模式抽取

为了保障行为引擎研判精准度,我们将AI行为引擎放入勒索病毒专项训练集里。通过对主流勒索病毒加密行为的学习、检测、打分,以及用户操作系统进程调用的API序列、进程动作序列、文件操作行为序列,结合专家知识完成可疑行为模式筛选,最终实现勒索行为的高精度识别。

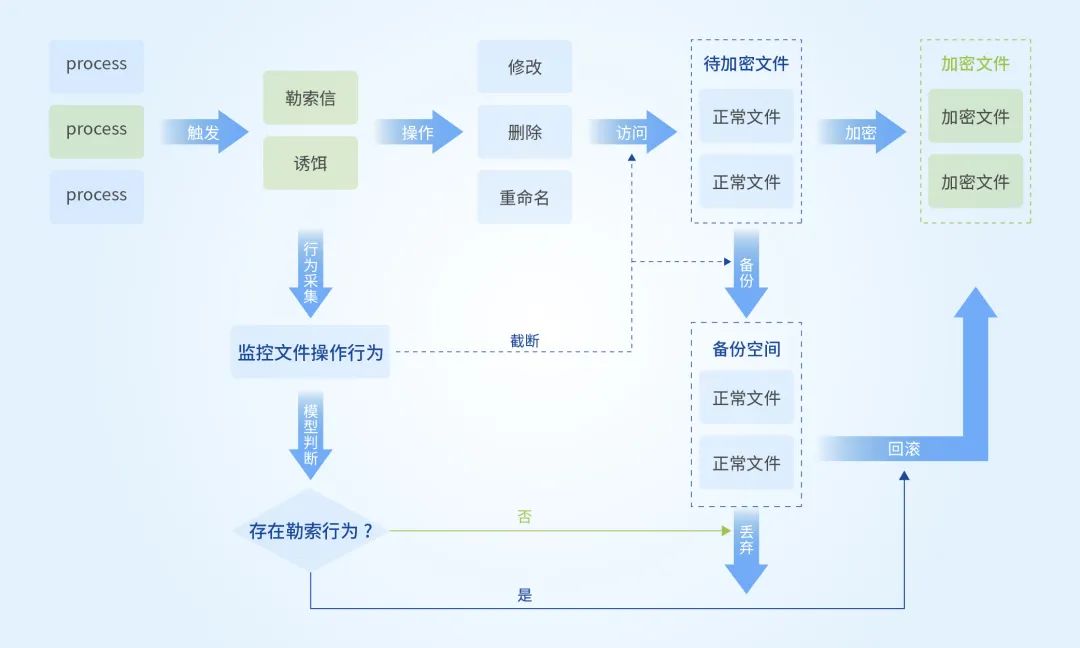

防勒索动态备份机制,做兜底

如上图所示,aES数据智能备份机制并非是全盘备份,而是配合勒索行为AI引擎经过巧妙设计按需触发。这样既可以保障备份检测阻断的窗口期被加密的少量文件,还能确保最小的系统资源消耗。

aES在终端Agent和管理平台MGR都提供了备份恢复、查询备份区功能,让用户能够自主选择文件进行恢复。当然用户也可以自定义的选择配置策略控制备份文件大小、类型、备份空间等。

aES国内率先应用勒索AI行为防护模型,截止到8月份线上累计发现客户侧真实防住勒索事件破百起,其中勒索行为AI模型成功防护住90%白利用类型勒索案例。国内率先实现事中防护阻断一系列Tellyouthepass勒索攻击(其中多起0 day和n day漏洞利用进行边界突破),实现基于AI的终端高精准检测、高自动化防御,真正捍卫用户终端安全。

致力于让所有用户安全领先一步,aES创新不止,进步不停。目前,深信服aES已经赢得各级政府单位、医院、教育行业用户、能源行业用户和大型企业等众多用户的认可,部署端点超过1500W+。大量用户的认可也验证了aES所带来的价值!