本期焦点

随着各行业深入数字化建设,用户对云内环境安全的要求愈发严格,在VMware替代实施过程中,众多用户也希望通过虚拟化替代来提升数据中心安全性。

深信服在安全领域已有多年技术积累,本文将针对云内环境如何基于微隔离技术构建有效的安全防护,介绍微隔离技术的技术发展、深信服在微隔离技术方面的创新,为广大虚拟化用户及正在进行VMware替代的用户提供参考。

微隔离是网络安全领域的一项重要技术,已经广为人知。

微隔离技术定义已经过多次变迁,从软件定义的隔离(software-defined segmentation)到微分段(Microsegmentation)到基于身份的隔离(ID-BASED SEGMENTATION),反映了网络安全技术的发展和行业对这项技术认识的深化。

微隔离技术随着业务的发展不断更新,其应用范围和给业务带来的价值也随着时间的推移而不断扩大。如今,微隔离已成为零信任安全体系的核心组成部分。

微隔离&策略推荐技术实现方法

微隔离技术实现方法

在当前的云环境中,构建微隔离的方法有几种。

- 虚拟化技术派

这是由提供Hypervisor的厂商如VMware、a厂商、S厂商来负责实现虚拟机之间的安全保护,这种方式被称为原生支持。这种方案灵活性、扩展性都较强。

- 硬件派

这是由传统的硬件交换机厂商,如Cisco、H厂商等主导的方案。在这种方案中,云平台提供API,被物理安全设备或交换设备调用实现云内网络安全防护。

用于微隔离的硬件设施,较适合相对静态的私有云部署,但不能保护具有移动和临时工作负载的动态混合云部署,无法达成统一管理的需求,而且这种类型的微隔离会引入阻塞点,可能会影响网络性能并使网络工程复杂化。

- 纯软件派

供应商只提供安全保护功能,与硬件和Hypervisor都没有直接联系。需要在所有虚拟机中安装代理程序(Agent),或者需要侵入到不同的Hypervisor中,才能与Hypervisor内部的虚拟交换组件进行交互。illumio是这个路线的代表厂商。基于主机的微分段,对于移动和临时工作负载比较有用,方便企业达成统一管理的需求。

但无论是侵入Hypervisor还是虚拟机,安装、部署和实施过程都会比较复杂。基于主机的技术可能很复杂,因为它们需要为数百或数千个工作负载,管理策略和实施规则,而不是几个集中的网络或虚拟化层。最后,基于主机的技术也会引入安全漏洞。如果一个主机遭到破坏,黑客就可以改变微分段规则,从而获得对更广阔网络的访问权。

虚拟化技术派的原生支持方式性能更优,并且更容易和虚拟化平台各功能模块深度融合为用户提供更多价值(如网络、安全、虚拟机管理等),因此深信服的分布式防火墙(微隔离)也选择了虚拟化技术派。

微隔离规则配置的困难性

微隔离策略已经不仅限于传统的网络边界配置防护策略的概念,是需要针对每个虚拟机/应用类型做好策略配置和持续更新,所需要投入的工作量是维护边界防护策略的数倍。

- 存量/新增业务新配置微隔离规则

存量/新增虚拟机东西向流量、南北向流量关系较复杂,只能找业务方提供业务所需的流量关系及端口,但有些陈旧的业务已经无法找到可联系的业务方,只能依赖人工梳理,一旦梳理漏了流量关系,配置的安全规则可能就会导致正常的业务访问被拦截。

- 日常运维微隔离规则

传统的安全规则通常是基于IP地址或云主机来确定哪些通信是被允许的,哪些是被禁止的。然而,由于虚拟机的创建、删除、关闭和启动操作非常频繁,其IP地址或云主机标识也会频繁变化。这就要求安全规则必须能够及时更新,以适应这些变化。

存量业务的版本升级,也需要相应地更新安全规则,要持续投入人力做好安全规则的维护。

微隔离策略推荐技术实现方法

因微隔离策略配置存在较多困难,有部分厂商开始提供微隔离策略推荐能力,辅助用户更好地做好策略管理和策略生成。目前主要是国外厂商提供该能力,如illumio、Akamai Guardicore Segmentation、VMware等,国内仍然较少厂商支持。为了帮助用户解决这类困难,深信服在信服云6.10.0版本中提供微隔离策略推荐的能力。

- 基于机器学习,自动化创建工作负载的分组/标签和微隔离策略

基于历史流量和工作负载的基础信息,例如运行的应用、通信协议/端口、L2-L7的上下文详情,通过AI自动分析资产进程级别的流量上下文,自动生成工作负载的分组/标签,并生成微隔离推荐策略。代表厂商主要为国外厂商,有Akamai Guardicore Segmentation、VMware等。

实际使用过程中,用户需选择特定的工作负载,选择智能生成组/标签及微隔离策略, 每次智能推荐后,都会给工作负载配置一个新的组/标签,管理界面很复杂,一定程度上增加了用户的理解成本和后续管理工作的难度。

- 基于标签/组/工作负载自动生成策略

选择标签/分组/工作负载后,基于历史流量,例如通信协议/端口、L2-L7的上下文详情,通过策略生成器自动生成微隔离推荐策略。代表厂商主要为illumio。

目前基于机器学习生成工作负载分组的方式,理解成本和用户使用成本都较高。用户日常使用场景中,在创建虚拟机时会基于IT的管理需求做好虚拟机的分组管理,并不常需要用到分组自动推荐。

因此,深信服的微隔离策略推荐,选择了基于标签/组/工作负载自动生成策略,可以在具备历史流量时智能生成策略,能有效减轻用户新建微隔离策略、更新微隔离策略的管理难度。

深信服微隔离功能详解

网络流量访问可视化

随着用户业务规模和复杂度越来越高,流可视提供业务流采集和分析,为业务系统瓶颈诊断、故障发现、容量规划、服务状态等提供可视化辅助,便于服务综合治理。

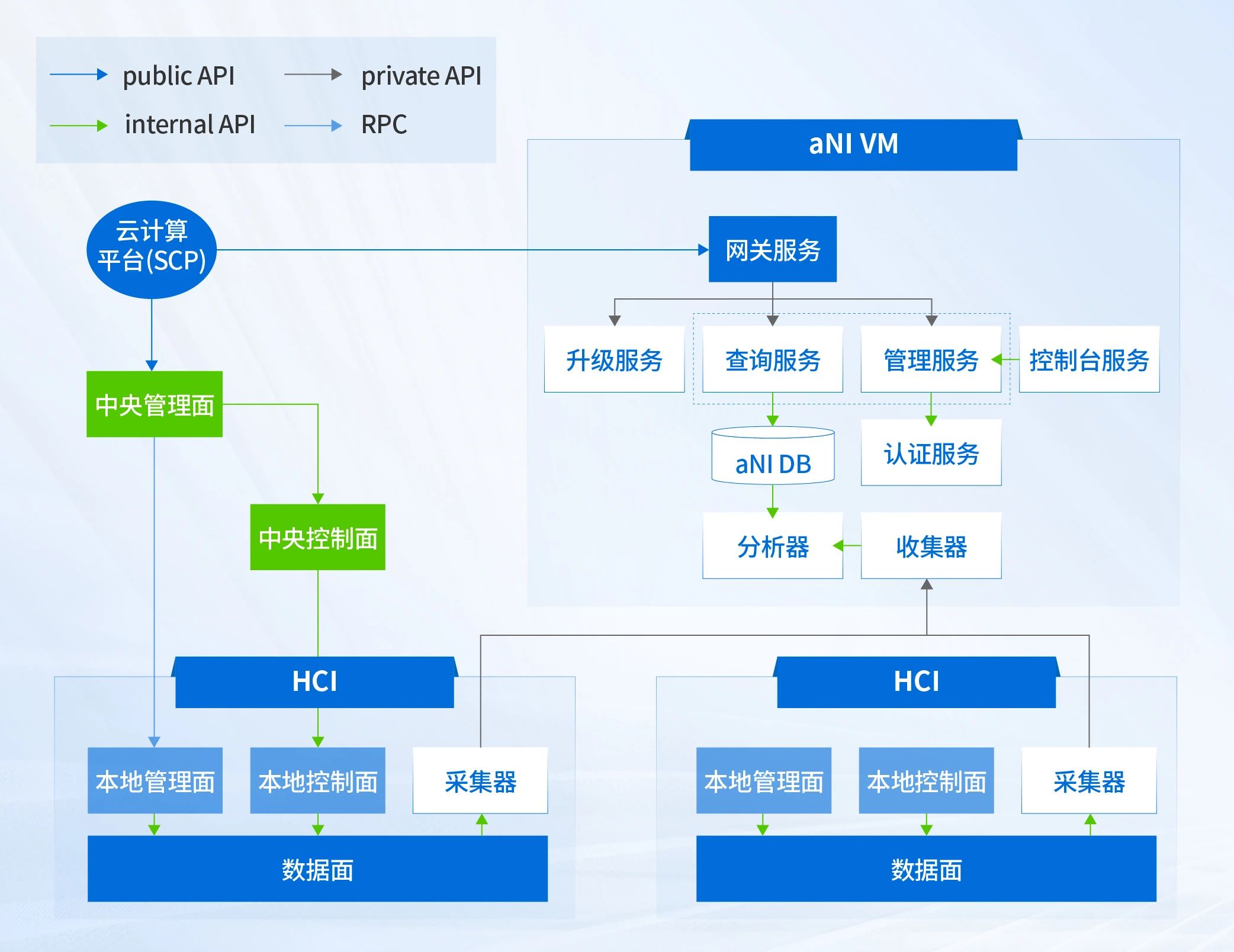

深信服网络流量访问可视化的逻辑架构如下:

流量访问可视化逻辑

网络流量访问可视化的采集器通过旁路方式将流量导入到aNI的收集器,aNI分析器对收集的流量进行分析后将分析结果存储在aNI DB中供管理员查询。

具体功能包括:

-

防火墙规则意图验证,确定访问流量的合规性,快速对异常流量进行隔离,帮助用户更好地配置访问策略。

-

实现业务访问流量和访问关系的可视化,帮助用户优化业务拓扑。

-

对于受网络攻击场景,便于识别影响范围,能快速并最小范围隔离故障域。

-

支持历史访问详情查询,帮助用户分析指定业务的访问关系,也方便运维人员快速定位问题,提升运维效率。

-

支持历史访问详情导出,可以用于用户内部的分析平台,对业务访问进行分析统计。

-

业务访问流量的采样率百分百的同时网络转发性能基本无损耗,保障不会漏掉访问的流量和访问关系。

流量访问可视具备以下优势:

-

流量访问关系的导出通过旁路的方式,支持大并发,大吞吐场景,基本不影响网络转发性能。

-

aNI数据库采用时序数据库进行分析数据存储,支持数据聚合和压缩,降低了对存储空间和性能的要求。同时支持30天的大范围查询,支持实时数据摄取、快速聚合分析,界面响应在3s内。

基于身份的微隔离(分布式防火墙)

深信服云平台提供分布式防火墙(DFW,Distribute Firewall),将安全从数据中心边界延展到核心,实现虚拟机之间的微隔离,对数据中心内部流量进行L3-L4层安全防护,更大程度降低攻击对数据中心的影响。

-

所有虚拟机全面防护:可以配置在任何一个分布式交换机端口上,进行访问防护;对平台一个区域的流量出入口进行防护,实现微隔离;即使虚拟机迁移运行位置,策略也会跟随。

-

防护策略快速生效:信服云平台可直接快速部署分布式防火墙,无须用户安装插件,架构简单;结合“所画即所得”功能,运维方便;与连通性探测相结合,快速排障,缩短定位问题时间。

-

简化网络结构,排障方便:分布式防火墙由平台自身提供,结合所画即所得,结构简单,运维方便;提供BYPASS与拦截日志显示功能,快速确认规则有效性。与连通性探测相结合,快速排障,缩短定位问题时间。

-

与深信服下一代防火墙(vNGAF)联合打造安全防护:DFW是分布式架构,策略在整个平台上都能够生效,往往用来做虚拟网络内部的流量控制;vNGAF往往放在边界出口处,最大程度防护外部流量的攻击。

-

可以指定虚拟机、虚拟机组、虚拟机标签、IP、IP组、IP范围等。虚拟机组、虚拟机标签可作为虚拟机的应用身份标识。

-

分布式防火墙只需要开通虚拟网络(aNET)即可使用。DFW与vNGAF相结合,从南北向、东西向,从外部、内部,进行全方位的安全防护,保障数据中心的安全。

智能生成微隔离策略

- 基于流可视的历史访问数据智能生成微隔离规则

aNI Collector/Analyzer采集DP上报的访问关系,并落库到druid数据库中。SEG(微隔离)根据用户的配置(保护对象、日期、保护方向、规则粒度等)从druid数据库中筛选出访问关系,生成DFW规则,并提供规则的预览能力,支持用户修改生成的规则。

- 创新能力:微隔离规则支持预发布验证效果

aNet和DP提供DFW预发布能力,用户将上述生成的规则预发布后。预发布状态的DFW规则,仅执行规则的匹配和记录,但不生效动作。请求先命中预发布规则,跳转直接去匹配正式生效的规则,并上报命中的预发布规则、正式规则给aNI;请求若先命中正式生效的规则,则结束规则匹配并上报命中的正式规则给aNI。对可能被上述预发布DFW规则封堵的流量以“疑似误封”的形式通知到用户,预发布的规则不会真实拦截流量,不会影响到实际业务。

深信服提供首创的智能策略推荐预发布能力,可以更好地帮助用户做好策略观察及进一步地调整,避免未充分验证的推荐策略影响到用户的实际业务。

- “疑似误封”告警通知

预发布观察并调整到位后,用户将上述规则转为正式DFW规则,此时命中的流量将会执行动作(拦截、放通)。也会提供“疑似误封”的通知告警能力,支持用户快速放通被误封堵的正常流量。

云话技术是深信服打造的一档云技术内容专栏,将定期为大家推送云计算相关的技术解析、场景实践等内容,为大家深度解析深信服在云计算领域的创新能力、技术动态、场景应用及前瞻分析等内容。