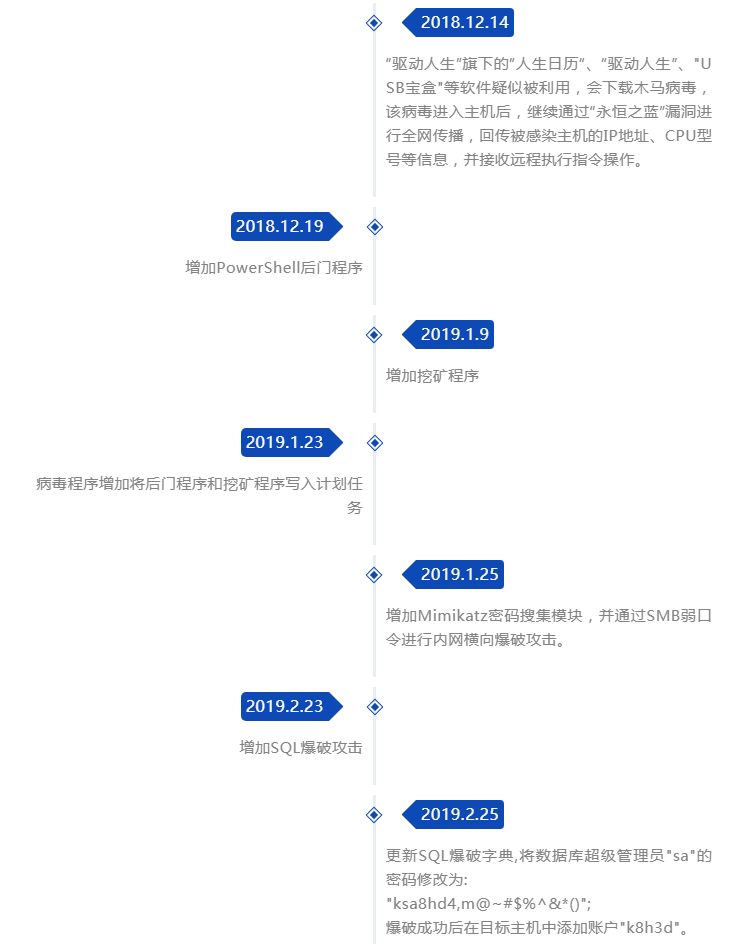

2018年12月17日,利用“驱动人生”供应链传播的木马病毒感染了大量的主机。近日,该病毒再次升级变异,大面积袭击国内政府、医院、煤矿业以及各大企业。

最新变种在原有攻击模块(永恒之蓝漏洞攻击、SMB爆破、PSEXEC远程执行)的基础上,新增了MSSQL爆破攻击的功能,更为致命的是,当病毒爆破成功后,还会将用户密码改为ksa8hd4,m@~#$%^&*(),严重影响业务正常运行。深信服紧急发布预警,提醒各行业用户防范“驱动人生”最新木马变种。

病毒名称:“驱动人生”最新木马变种

病毒性质:木马病毒

影响范围:国内政府、医院、煤矿业及各大企业等出现大量感染

危害等级:高危

传播方式:永恒之蓝漏洞攻击、SMB爆破、PSEXEC远程执行、MSSQL爆破

如何确认是否被病毒感染

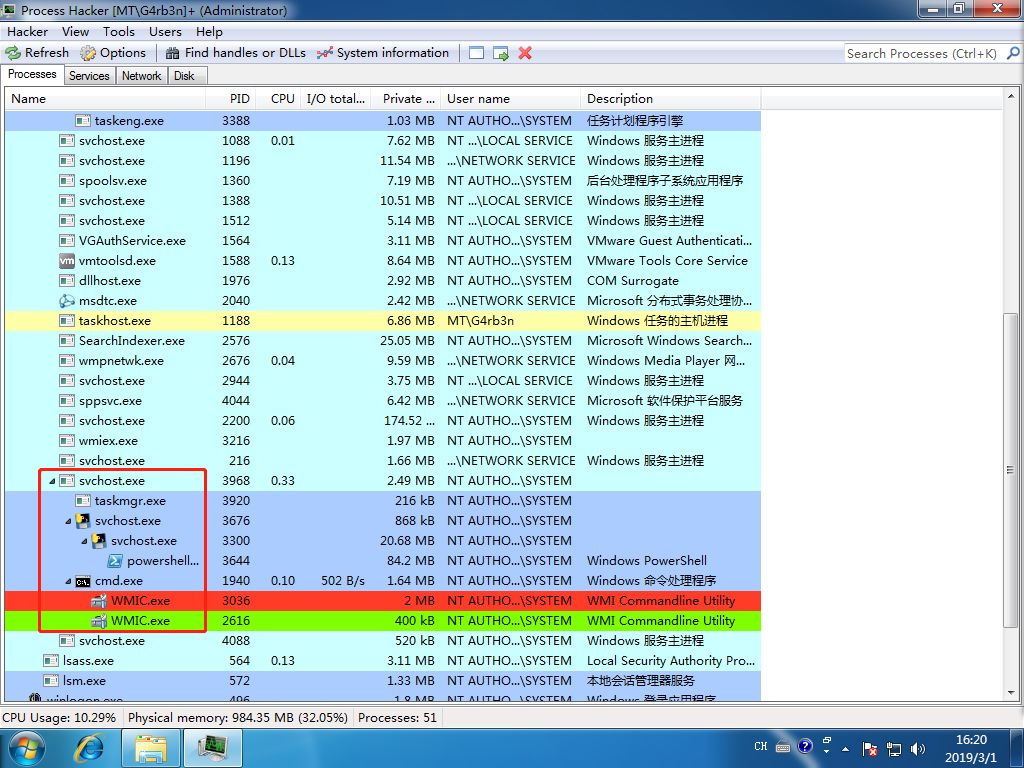

1、感染“驱动人生”病毒变种木马的主机,会运行一个伪装的svchost进程,该父进程会接着创建进程taskmgr、svchost以及cmd,其中taskmgr为挖矿进程。

2、 观察计划任务,会发现该病毒创建了多个定时任务,包括Ddrivers、DnsScan、WebServers、Bluetooths,其中Bluetooths为powershell无文件攻击方式,定时执行powershell脚本从网上实时更新木马病毒。

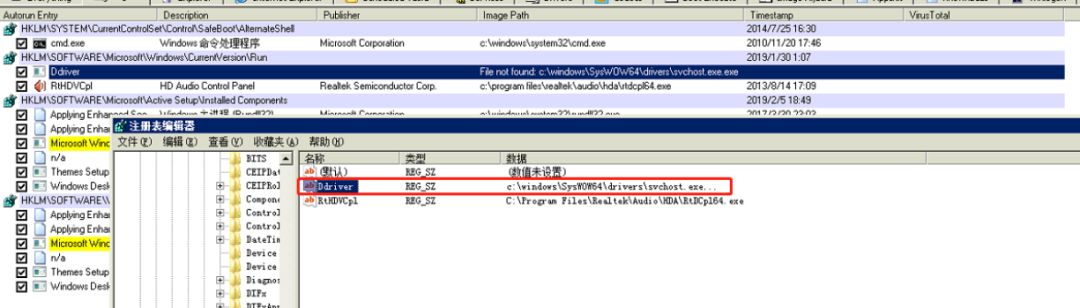

注册表启动项也新增了Ddriver。

3、主机会增加一个账户k8h3d。

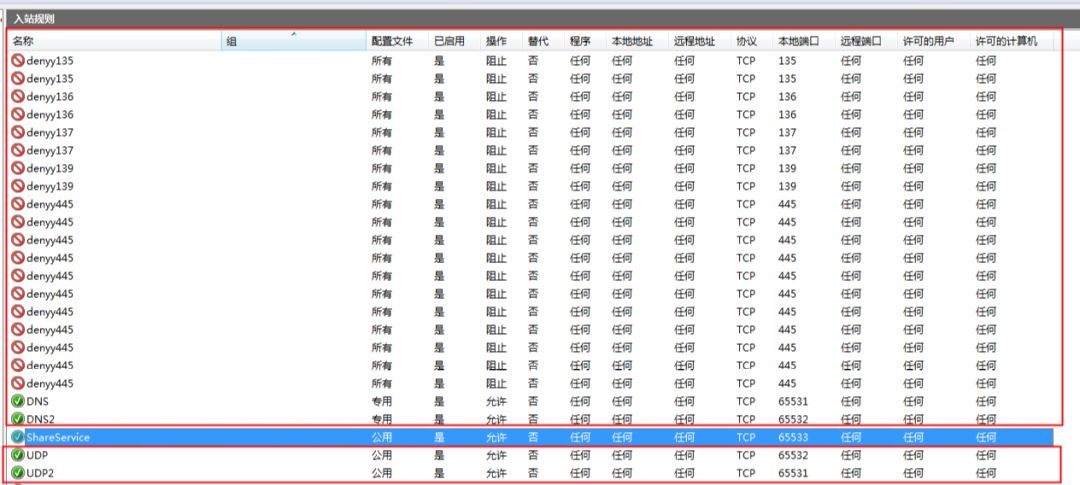

4、病毒为了防止主机被其他病毒再次感染,创建了包括445、135、136、137、139等端口的禁用策略,可在防火墙策略中查看。

病毒说明

01

“驱动人生”病毒更新过程

02

病毒流程

[1] 病毒母体自我复制到C:\Widnows\system32\drivers\svchost.exe和C:\Window\system32\svhost.exe路径下,进行伪装。

[2] 释放传播模块\Temp\svchost.exe对内网主机进行攻击,主要使用了永恒之蓝、SQL Server爆破、SMB爆破以及psexec远程执行命令等攻击方式。

[3] 释放潜伏模块\system32\wmiex.exe,以创建注册表启动项、计划任务等方式进行持久化攻击。

[4] 调用cmd.exe来执行wmic.exe命令,清理一些系统工具和挖矿进程(抢占CPU)。

[5] 释放挖矿模块taskmgr.exe开始挖矿,所挖取的币种为门罗币。

解决方案

已经下载“驱动人生”软件的用户,请手工更新版本或卸载该软件。此外,因“驱动人生”软件病毒存在传播行为,存在主机相互感染的可能,不管主机是否有使用“驱动人生”,均建议用户进行病毒检测查杀及病毒防御。

病毒检测查杀:

1、深信服下一代防火墙、安全感知平台、EDR等安全产品均具备病毒检测能力,部署相关产品用户可进行病毒检测,如图所示:

2、深信服安全团队针对最新“驱动人生”木马变种,为广大用户免费提供专杀清除脚本,点击链接进行下载(请使用管理员权限运行):

https://edr.sangfor.com.cn/tool/驱动人生专杀2.1.zip

3、为更全面地进行病毒查杀,深信服为广大用户免费提供通用查杀工具,可下载如下工具,进行全盘检测查杀:

https://edr.sangfor.com.cn/tool/SfabAntiBot.zip

病毒防御:

1、修复“永恒之蓝”利用的MS17-010漏洞,补丁链接参考:https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2017/ms17-010

2、若不使用共享服务,关闭相关共享端口(135、137、138、139、445)及不必要的端口。

3、内网PC操作系统使用复杂密码。数据库服务器包括数据库SA密码更改为复杂密码。

4、深信服下一代防火墙、终端检测响应平台(EDR)均有防爆破功能。下一代防火墙开启此功能并启用11080051、11080027、11080016规则,EDR开启防爆破功能可进行防御。

5、深信服下一代防火墙用户,建议升级到AF805版本,并连接深信服安全云脑,实现病毒即时防御效果。

最后,建议企业对全网进行一次安全检查和杀毒扫描,加强防护工作。推荐使用深信服安全感知平台+下一代防火墙+EDR,对内网进行感知、查杀和防护。