近日,CNVD安全公告中披露了一则WebLogic wls-async 反序列化远程命令执行漏洞(CNVD-C-2019-48814)。漏洞定级为 High,属于高危漏洞。该漏洞本质是由于 wls9-async组件在反序列化处理输入信息时存在缺陷,未经授权的攻击者可以发送精心构造的恶意 HTTP 请求,获取服务器权限,实现远程命令执行。

深信服安全团队及时响应并发布解决方案,提醒WebLogic 用户修复漏洞,防范攻击。

漏洞名称:WebLogic wls-async 反序列化远程命令执行漏洞

漏洞类型:远程执行漏洞

影响范围:WebLogic 10.*、12.1.3

威胁等级:高危

利用程度:容易

漏洞分析

WebLogic组件介绍

WebLogic是美国Oracle公司出品的一个Application Server,确切的说是一个基于JAVAEE架构的中间件,是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。

WebLogic将Java的动态功能和Java Enterprise标准的安全性引入大型网络应用的开发、集成、部署和管理之中。是商业市场上主要的Java(J2EE)应用服务器软件(Application Server)之一,是世界上第一个成功商业化的J2EE应用服务器,具有可扩展性,快速开发,灵活,可靠性等优势。

漏洞描述

CNVD-C-2019-48814漏洞主要是利用了WebLogic中的wls9-async组件,攻击者可以在

/_async/AsyncResponseService路径下传入恶意的xml格式的数据,传入的数据在服务器端反序列化时,执行其中的恶意代码,实现远程命令执行,攻击者可以进而获得整台服务器的权限。

漏洞复现

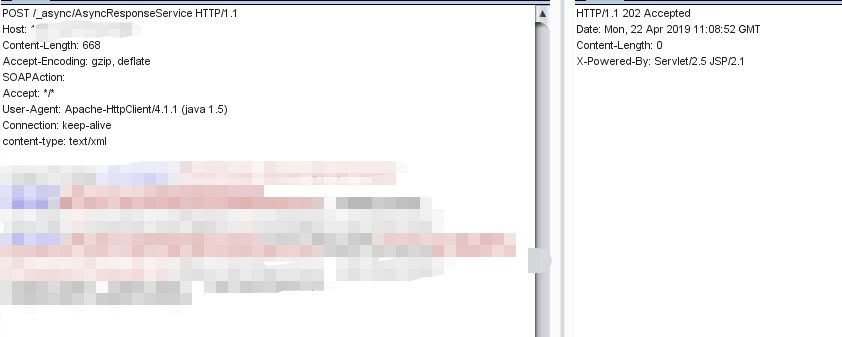

下载WebLogic10.3.6.0版本作为靶机。并对外开放/_async/AsyncResponseService路径。

传入构造好的xml数据进行攻击,如下图:

漏洞复现

影响范围

目前据统计,在全球范围内对互联网开放WebLogic的资产数量多达35,894台,其中归属中国地区的受影响资产数量为1万以上。

本次漏洞影响的WebLogic版本:

WebLogic 10.*、12.1.3.0

解决方案

漏洞检测防御

深信服云眼在漏洞爆发之初,已完成检测更新,对所有用户网站探测,保障用户安全。不清楚自身业务是否存在漏洞的用户,可注册信服云眼账号,获取30天免费安全体验。

深信服云镜在漏洞爆发第一时间就完成从云端下发本地检测更新,部署云镜的用户只需选择紧急漏洞检测,即可轻松、快速检测此高危风险。

深信服下一代防火墙的用户更新至最新的安全防护规则,可轻松抵御此高危风险。

深信服云盾已第一时间从云端自动更新防护规则,云盾用户无需操作,即可轻松、快速防御此高危风险。

修复建议

官方暂未发布针对此漏洞的修复补丁,在官方修复之前,可以采取以下方式进行临时防护:

(1)配置URL访问策略

通过访问控制策略禁止对/_async/*路径的访问。

(2)删除war文件及相关文件夹,并重启Weblogic服务。

具体路径如下:

版本号为10.3.*:

\Middleware\wlserver_10.3\server\lib\bea_wls9_async_response.war

%DOMAIN_HOME%\servers\AdminServer\tmp\_WL_internal\bea_wls9_async_response\

%DOMAIN_HOME%\servers\AdminServer\tmp\.internal\bea_wls9_async_response.war

版本号为12.1.3:

\Middleware\Oracle_Home\oracle_common\modules\com.oracle.webservices.wls.bea-wls9-async-response_12.1.3.war

%DOMAIN_HOME%\servers\AdminServer\tmp\.internal\com.oracle.webservices.wls.bea-wls9-async-response_12.1.3.war

%DOMAIN_HOME%\servers\AdminServer\tmp\_WL_internal\com.oracle.webservices.wls.bea-wls9-async-response_12.1.3