昨天,深信服监测到国内有多所高校的DNS服务器遭受定向攻击。深信服在第一时间展开应对处理,协助被攻击用户恢复网络通畅。今日监测显示,攻击数量仍在持续增加中,波及多家高校。

同时,深信服也在第一时间对该事件进行跟踪分析。经检测,被攻击的DNS服务器因接收大量虚假IP伪造的域名解析请求,超出服务器处理能力上限,从而影响到服务器正常解析服务,严重情况下将导致服务器、甚至交换机宕机。

该事件影响严重,为了让大家掌握应对处置的主动权,深信服将通过梳理本次攻击的过程特征,还原攻击方式,并为用户提供更有效的应急处置方式。

什么情况,容易受到攻击?

其一,DNS服务器直接配置在公网地址上,暴露在外

其二,DNS服务器所在网段存在大量未使用IP

攻击方如何进行攻击?

阶段1

攻击者通过技术手段提前获取DNS解析服务设备的公网IP地址,例如网站主域名NS类型。

阶段2

攻击者通过伪造同网段源地址,向目标DNS解析服务器发起随机域名NS类型的攻击请求。

阶段3

攻击流量到达DNS服务器后,DNS服务器会递归查询各级DNS服务器,迟迟查不到结果而造成等待,占用资源。

此外还会发起ARP请求解析源IP的MAC地址从而进行应答解析结果。若伪造地址段为未使用的IP,将导致DNS设备在应答过程中ARP地址获取超时,从而导致后续的DNS设备解析应答阻塞,影响用户服务。

针对此次攻击的防御方式

1、若DNS服务器无需向外暴露,则应检查防火墙访问控制策略,查看是否对外暴露DNS服务器。通过出口防火墙的应用控制策略来控制。

2、在必须对外开启DNS服务的情况下,可采取以下两个措施进行防护:

- 2.1 在防火墙上配置应用访问控制策略。禁止「源接口为外网区域,源IP为DNS服务器同网段IP,目的IP为DNS服务器」的DNS请求。

- 2.2在防火墙上开启外到内DNS Flood 攻击防护。如外网请求的DNS服务器流量经过深信服下一代防火墙,可在防火墙上添加DoS/DDoS攻击防护,有效防护此类攻击。

3、DNS服务器禁用以下恶意域名解析(截止至2023年7月22日,不排除后续仍有增长)

hongmao520.com

cqxqjx.com

lzn376.com

fow757.com

wym317.com

……

4、在DNS服务器上对同网段IP或域名进行限速和丢包

深信服下一代防火墙AF防护配置说明

(以下以深信服防火墙8.0.85为例,其它版本配置流程相似)

1.收缩DNS服务器对外暴露面

防火墙应用控制策略默认拒绝所有的访问,除非主动配置允许策略来向外暴露DNS服务器。

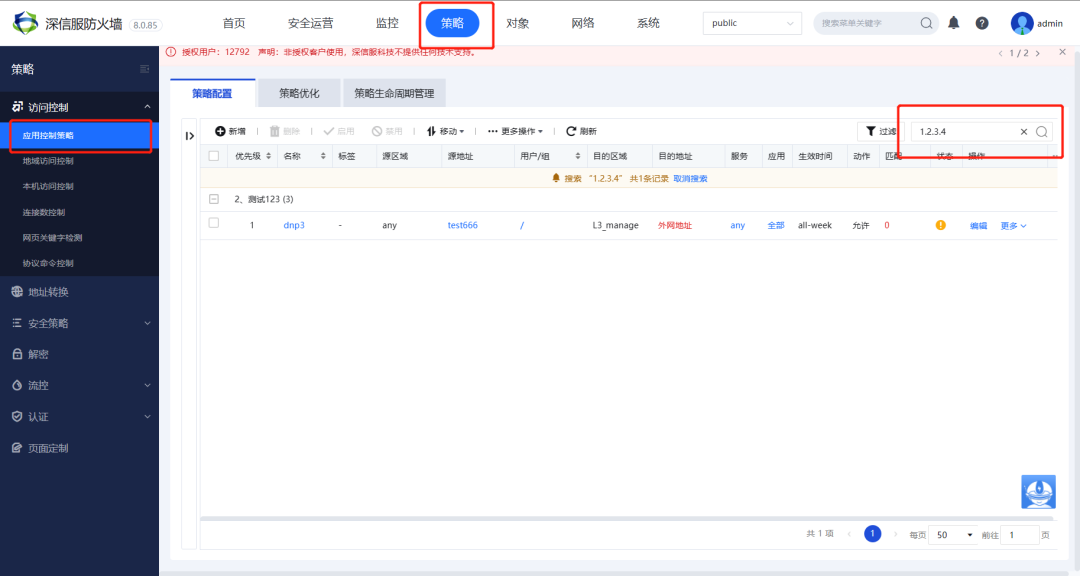

具体操作:可通过「应用控制策略」,检索DNS服务器的控制策略,若输入DNS服务器IP地址后显示存在动作为允许的策略,则应结合业务确认是否应进行限制。

2.禁止DNS服务器同网段IP的DNS请求

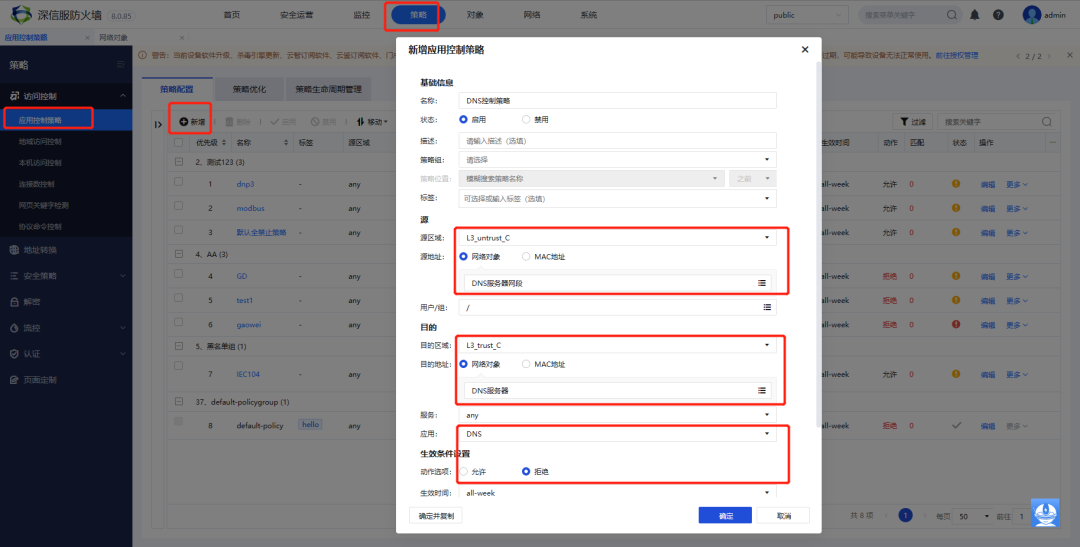

若必须对外开启DNS服务,则可以结合业务情况,通过应用控制策略禁止源接口外网区域,源IP为DNS服务器同网段IP,目的IP为DNS服务器的DNS请求。

具体操作:新增应用控制策略,源区域为外网接口区域,源IP为DNS服务器网段,目的区域为内网接口区域,目的IP为DNS服务器,动作为拒绝。

3.配置DoS/DDoS攻击防护

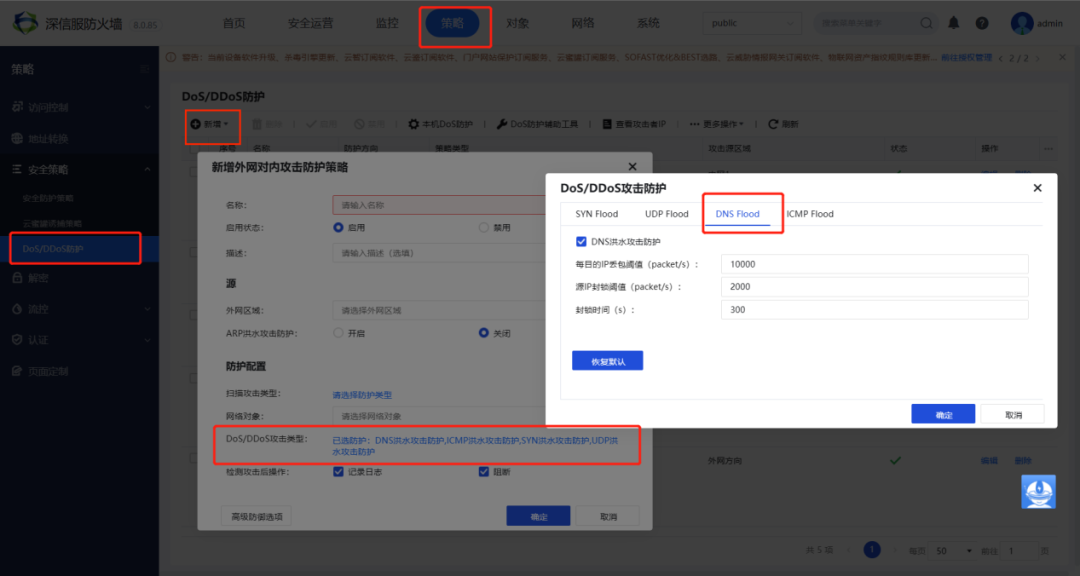

当DNS服务器前置部署深信服下一代防火墙时,可以通过在策略「DoS/DDoS防护」,开启防护功能对DNS洪水攻击进行防护。

常规情况下,配置建议:

源警戒值阈值建议设置为默认2000包/每秒,若有特殊需求可按需调整。

目的IP警戒值阈值建议设置为默认10000包/每秒,如果访问需求较大可以适当调整。

当源警戒值和目的IP警戒值任意一个超过阈值,深信服下一代防火墙将会执行设置记录日志/阻断并临时进行封锁。

目前,深信服已为全国2500多家高校高职提供了网络安全保障和云计算支撑服务,助力高校数据安全、师生隐私保护,防范黑客攻击。

如果您的网络中发现了类似的攻击现象,可随时联系我们,深信服将立即为您提供服务。