网络安全状况概述

2018年12月,互联网网络安全状况整体指标平稳,其中网络安全和隐私保护在本月受到重视和关注,获取个人数据和用户凭证等重要信息逐渐成为黑客的首要动机。挖矿病毒wannamine的变种也在本月爆发增长,其传播速度令人惊讶,个人和企业应尽早修复“永恒之蓝”漏洞,并做好网络安全的防护措施。此外,监测数据显示,网站攻击和网站漏洞数量在12月持续增长,形势依然严峻。

12月,深信服安全云脑累计发现:

• 恶意攻击18.5亿次,平均每天拦截恶意程序5971万次。

• 活跃恶意程序18145个,其中僵尸网络4326个,占比23.84%;木马远控病毒3745个,占比20.64%。活跃挖矿病毒种类411个,拦截次数9.57亿次,较11月有较大增长,其中本月wannamine变种非常活跃。

深信服漏洞监测平台对国内已授权的4760个站点进行漏洞监控,发现:

• 高危站点1396个,其中高危漏洞20636个,主要漏洞类别是信息泄露、XSS和CSRF跨站请求伪造。

• 监控在线业务8343个,共有454个业务发生过真实篡改,篡改占比高达5.4%。

恶意程序活跃详情

2018年12月,深信服安全云脑检测到的活跃恶意程序样本有18145个,其中僵尸网络4326个,占比23.84%;木马远控病毒3745个,占比20.64%,挖矿病毒411个,占比2.26%。

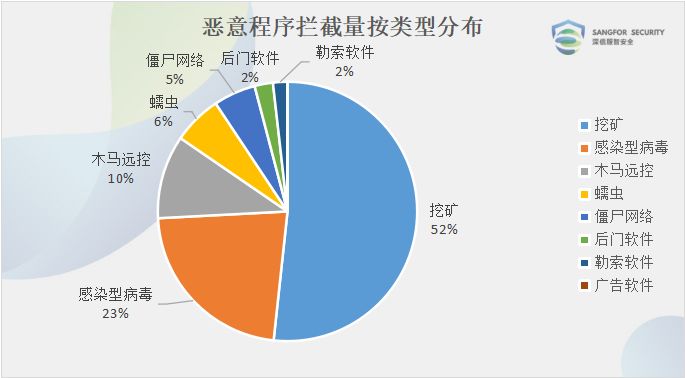

12月总计拦截恶意程序18.5亿次,其中挖矿病毒的拦截量占比52%,其次是感染型病毒(23%)、木马远控病毒(10%)、蠕虫(6%)、僵尸网络(5%),由下图可知,挖矿病毒依然非常流行。

僵尸网络活跃状况

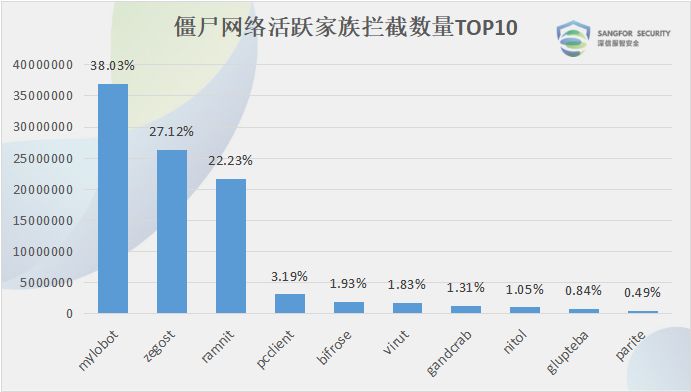

2018年12月,深信服安全云脑检测并捕获僵尸网络样本4226个,共拦截9724万次。其中mylobot家族是本月攻击态势最为活跃的僵尸网络家族,共被拦截3698万次,占所有僵尸网络拦截数量的38%;而排名第二第三的zegost和ramnit家族也呈现上升趋势,本月拦截比例分别是为27%和22%。12月份僵尸网络活跃家族TOP榜如下图所示:

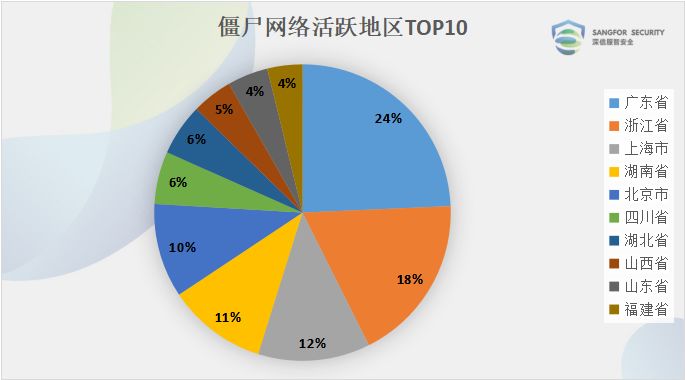

在僵尸网络危害地域分布上,广东省(病毒拦截量)位列全国第一,占TOP10总量的24%,其次为浙江省和上海市。

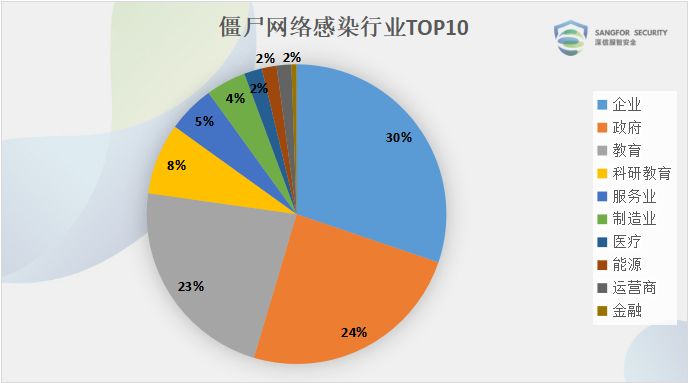

从僵尸网络攻击的行业分布来看,黑客更倾向于使用僵尸网络攻击企业、政府、教育等行业。企业、政府、教育行业的拦截数量占僵尸网络TOP10拦截总量的77%,具体感染行业TOP分布如下图所示:

木马远控病毒活跃状况

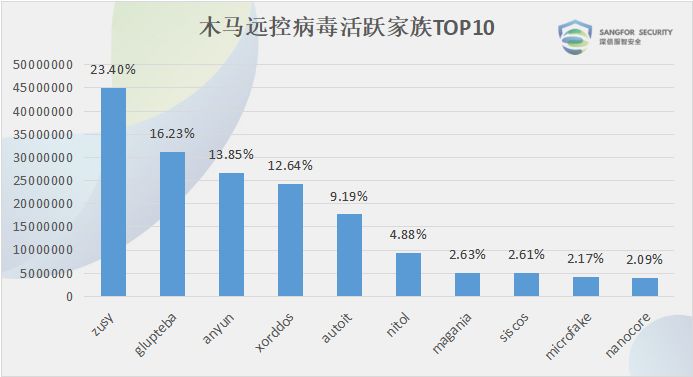

深信服安全云脑12月检测到木马远控病毒样本3745个,共拦截19234万次。其中最活跃的木马远控家族仍然是zusy,拦截数量达4501万次,其次是glupteba、anyun。具体分布数据如下图所示:

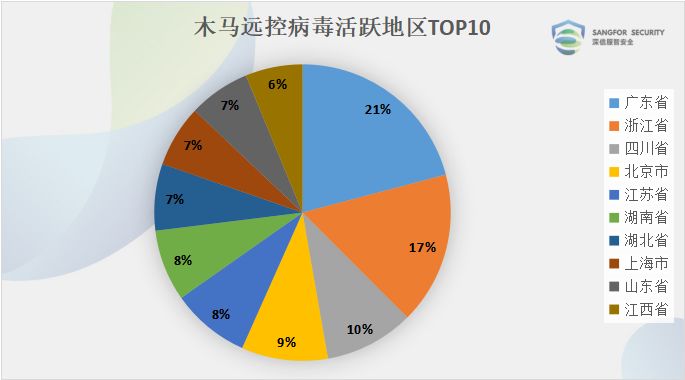

对木马远控病毒区域拦截量进行分析统计发现,恶意程序拦截量最多的地区为广东省,占TOP10拦截量的 21%;其次为浙江(17%)、四川(10%)、北京(9%)和江苏(8%)。此外湖南、湖北、上海、山东、江西的木马远控拦截量也排在前列。

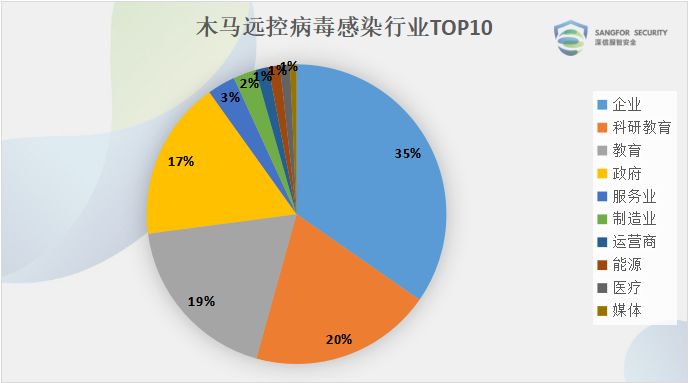

行业分布上,企业、科研及教育行业是木马远控病毒的主要攻击对象。

蠕虫病毒活跃状况

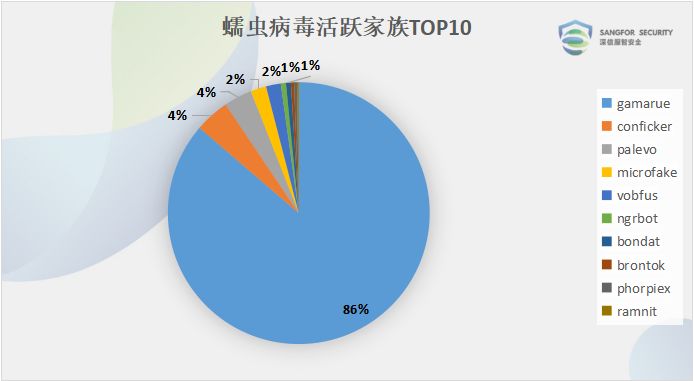

2018年12月深信服安全云脑检测到蠕虫病毒样本2339个,共拦截11296万次,但通过数据统计分析来看,大多数攻击都是来自于gamarue、conficker、palevo、microfake、vobfus、ngrbot、bondat、brontok、phorpiex、ramnit家族,这些家族占据了12月全部蠕虫病毒攻击的99.8%,其中攻击态势最活跃的蠕虫病毒是gamarue,占蠕虫病毒攻击总量的86%。

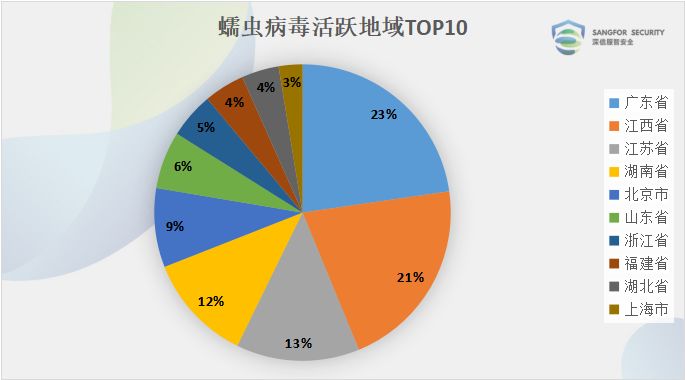

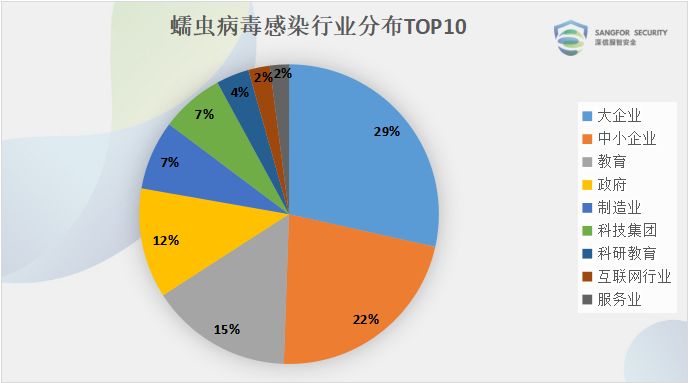

从感染地域上看,广东地区用户受蠕虫病毒感染程度最为严重,其拦截量占TOP10比例的23%;其次为江西省(21%)、江苏省(13%)。

从感染行业上看,企业、教育等行业受蠕虫感染程度较为严重。

挖矿病毒活跃状况

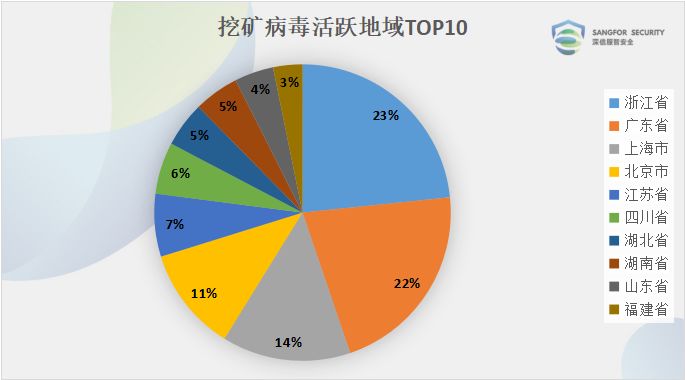

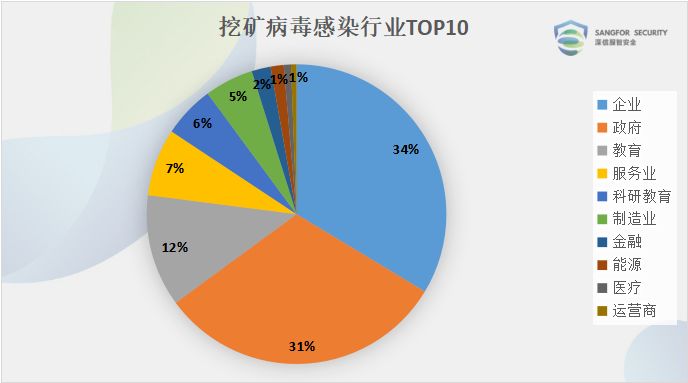

2018年12月,深信服安全云脑共捕获挖矿病毒样本411个,拦截挖矿病毒9.57亿次,其中最为活跃的挖矿病毒是wannamine、xmrig、zombieboyminer、minepool、bitcoinminer,特别是本月爆发的wannamine家族,共拦截6.69亿次。同时监测数据显示,被挖矿病毒感染的地域主要有浙江、广东、上海等地,其中浙江省感染量全国第一。

被挖矿病毒感染的行业分布如下图所示,其中企业受挖矿病毒感染情况最为严重,其次是政府和教育行业。

勒索病毒活跃状况

2018年12月,共检测到活跃勒索病毒样本量184个。其中,wannacry、gandcrab、teslacrypt、locky、cryptowall依然是最活跃的勒索病毒家族,其中wannacry家族本月拦截数量呈快速上升趋势。

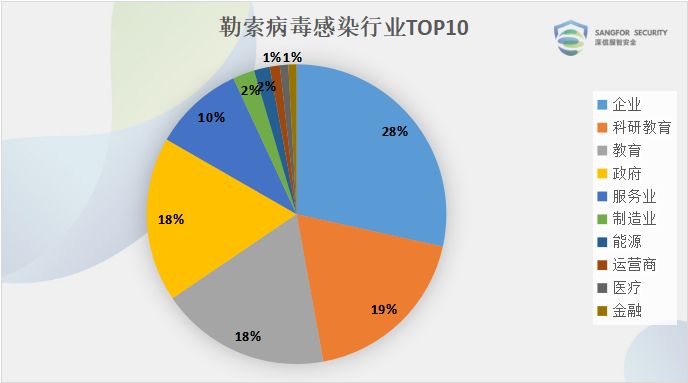

从勒索病毒倾向的行业来看,企业和科研教育行业感染病毒数量占总体的47%,是黑客最主要的攻击对象,具体活跃病毒行业分布如下图所示:

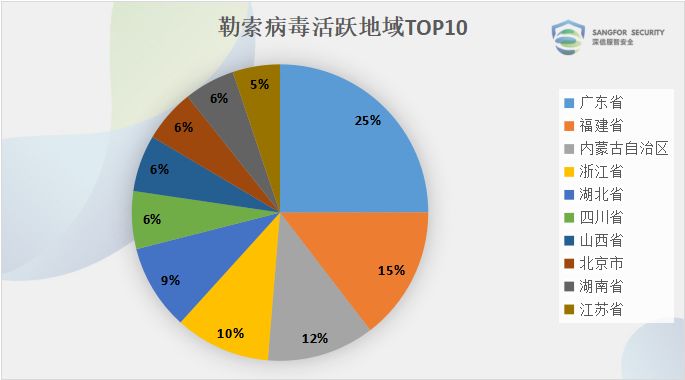

从勒索病毒受灾地域上看,广东地区受感染情况最为严重,其次是福建省和内蒙古自治区。

从深信服安全云脑监测的数据显示,勒索病毒近期仍然持续呈现活跃态势,且手法和技术都在不断变化。针对服务器的攻击依然是目前勒索病毒的一个主要方向,深信服建议企业用户加强自身的信息安全管理能力,包括弱口令、漏洞、文件共享和远程桌面的管理等,以应对勒索病毒的威胁。

网络安全攻击趋势分析

深信服安全云脑针对独立授权的全国30692个IP进行监测,其在12月所受网络攻击总量为9.38亿次。下图为近半年深信服网络安全攻击趋势监测情况:

本月安全攻击趋势

下面从攻击类分布和针对性漏洞攻击分析2个纬度展示12月现网的攻击趋势:

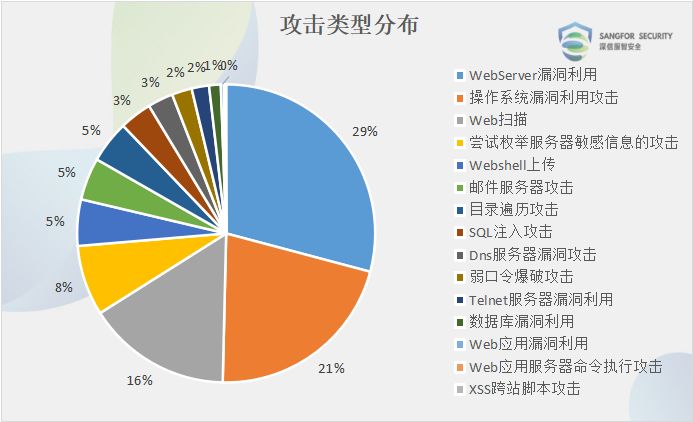

攻击类型分布

通过对云脑日志数据分析可以看到,12月捕获攻击以WebServer漏洞利用、操作系统漏洞利用攻击、Web扫描分类为主,以上三类攻击日志数占总日志数的66.04%。其中WebServer漏洞利用类型的漏洞更是达到了29.14%,有近亿的命中日志;操作系统漏洞利用攻击占比21.23%。此外,Web扫描、尝试枚举服务器敏感信息的攻击、Webshell上传等攻击类型在12月的攻击数量有所增长。

主要攻击种类和比例如下:

针对性漏洞攻击分析

(1)针对WEB漏洞的攻击情况分析统计

其中遭受攻击次数前三对应的漏洞分别是test.php、test.aspx、test.asp等文件访问检测漏洞、服务器目录浏览禁止信息泄露漏洞和目录遍历攻击漏洞,攻击次数分别为50,576,305次、18,418,243次和14,043,621次。

(2)针对系统中间件类漏洞的攻击情况分析统计

通过对日志数据分析可以看到其中遭受攻击次数前三的漏洞分别是Microsoft Windows SMB Server SMBv1信息泄露漏洞、SMTP服务用户登陆成功漏洞和Apache Web Server ETag Header 信息泄露漏洞。涉及Apache的漏洞最多有4个(占比20%),针对此类漏洞,深信服将持续关注并跟踪其攻击趋势。

高危漏洞攻击趋势跟踪

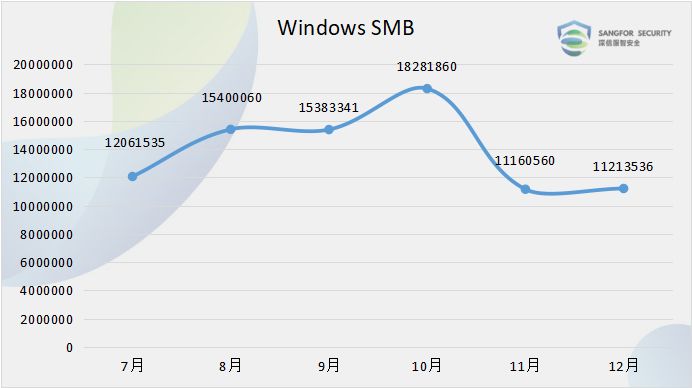

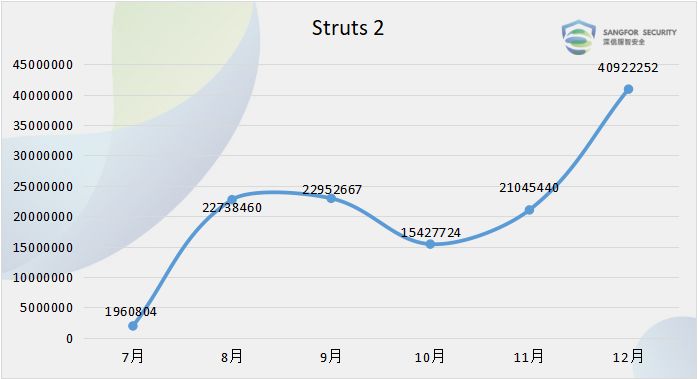

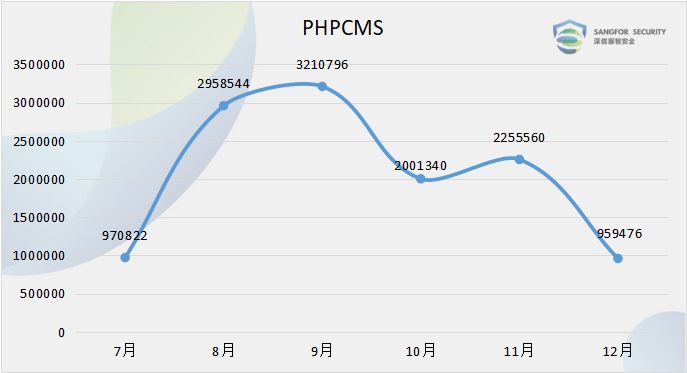

深信服安全团队对重要软件漏洞进行深入跟踪分析,近年来Java中间件远程代码执行漏洞频发,同时受永恒之蓝影响使得Windows SMB、Struts2和Weblogic漏洞成为黑客最受欢迎的漏洞攻击方式,Windows SMB日志量可达千万级,Struts2系列漏洞攻击次数本月持续增长,PHPCMS作为国内CMS的领跑者漏洞也长期受到攻击者的关注,每月捕获的攻击日志也接近百万级。相关用户应重点关注。

Windows SMB 系列漏洞攻击趋势跟踪情况

Struts 2系列漏洞攻击趋势跟踪情况

Weblogic系列漏洞攻击趋势跟踪情况

PHPCMS系列漏洞攻击趋势跟踪情况

网络安全漏洞分析

本月漏洞收集情况

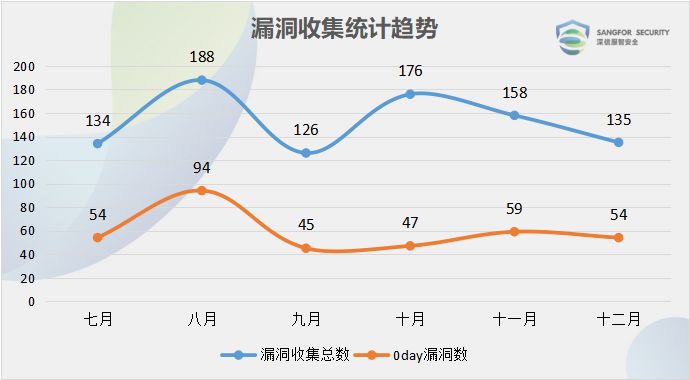

2018年12月深信服安全团队通过自动化手段筛选并收录国内外重点漏洞135条,其中WEB应用漏洞57条,操作系统漏洞39条,网络设备漏洞2条,服务器漏洞4条,客户端漏洞25条。收录的重要漏洞中包含54条0day漏洞。

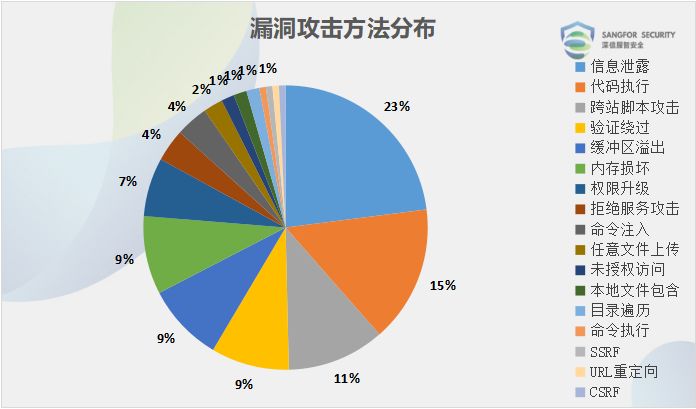

从收集的重要漏洞分析攻击方法分布,可以看到,占比排名前三的分别是信息泄露,代码执行和跨站点脚本攻击,分别占比23%,15%和11%,三类攻击方法占总数的49%;验证绕过,缓冲区溢出和内存损坏均占比9%;权限升级占比7%;拒绝服务攻击和命令注入均占比4%;任意文件上传漏洞占比2%;其余攻击类型均只有1条占比1%。

全国网站漏洞类型统计

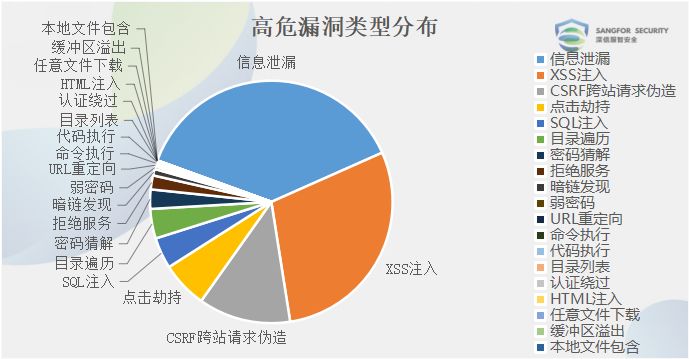

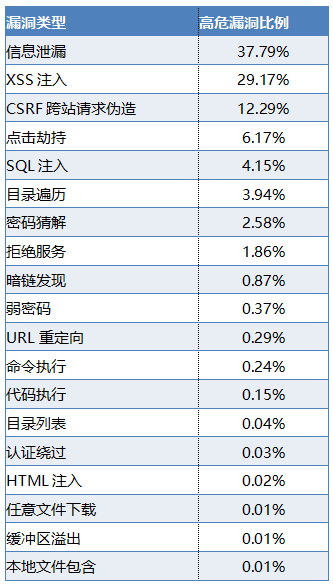

深信服漏洞监测平台本月对国内已授权的4760个站点进行漏洞监控,近一个月内发现的高危站点1396个,高危漏洞20636个,主要漏洞类别是信息泄露、XSS和CSRF跨站请求伪造等。高危漏洞类型分布如下:

具体比例如下:

篡改情况统计

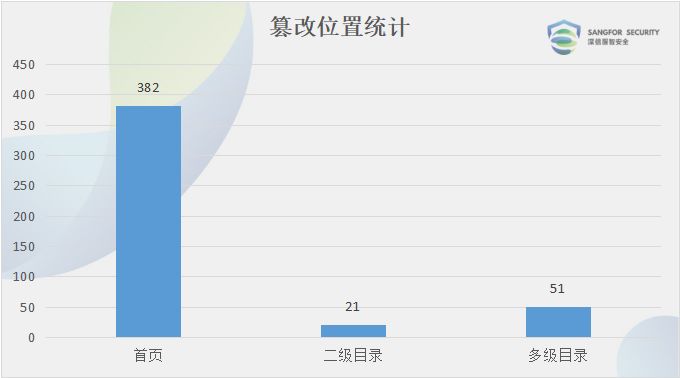

本月共监控网站在线业务8343个,共检测到454个在线业务发生真实篡改,篡改总发现率高达5.4%。其中有382个识别为首页篡改,21个识别为二级目录篡改,51个识别为二层级以上的多层级篡改。具体分布图如下图所示:

上图可以看出,网站首页篡改为篡改首要插入位置,成为黑客利益输出首选。

近期流行攻击事件及安全漏洞盘点

流行攻击事件

GhostPetya骷髅头勒索病毒袭击半导体行业

12月初,国内半导体行业爆发勒索病毒,造成业务大面积瘫痪,深信服安全团队率先接到情报并进行处置,发现其攻击手段与早期Petya勒索病毒有相似之处,但又有较大不同,其攻击方式包括控制域控服务器、钓鱼邮件、永恒之蓝漏洞攻击和暴力破解,攻击力极大,可在短时间内造成内网大量主机瘫痪,中招主机被要求支付0.1个比特币赎金。深信服已将其命名为GhostPetya骷髅头勒索病毒,并且制定了完善的防御措施和解决方案。

具备多病毒功能!MiraiXMiner物联网僵尸网络攻击来袭

深信服安全团队跟踪到一新型的物联网僵尸网络,其融合了多种已知病毒家族的特点,包括Mirai物联网僵尸网络病毒、MyKings僵尸网络病毒、暗云木马、挖矿等,传播方式包括利用永恒之蓝漏洞、闭路电视物联网设备漏洞、MySQL漏洞等,也包括RDP爆破和Telnet爆破等弱口令爆破。深信服已将其命名为MiraiXMiner。

勒索界“海王”横扫中国

深信服安全团队,综合了2018年一整年的数据,最终确定勒索界年度“海王”为:GandCrab勒索病毒。

“驱动人生”升级通道木马病毒恶意传播

“驱动人生”旗下的“人生日历”、“驱动人生”、“USB宝盒”等软件疑似被利用,会下载木马病毒,该病毒进入电脑后,继续通过“永恒之蓝”漏洞进行全网传播,回传被感染电脑的IP地址、CPU型号等信息,并接收远程执行指令操作。

警惕!下载的软件可能携带STOP勒索病毒变种!

深信服安全团队捕获到一起通过捆绑软件运行勒索病毒的事件。勒索病毒与正常的应用软件捆绑在一起运行,捆绑的勒索病毒为STOP勒索病毒的变种,加密后缀为.djvu。

SamSam又出新变种

深信服安全团队发现SamSam勒索病毒的最新变种样本,编译时间较新,加密后的文件后缀名与之前发现的一款变种一样,同样以.weapologize结尾,样本采用RSA2048+AES加密算法进行加密,加密后的文件无法解密。

还在用工具激活系统?小心被当做矿机!

深信服EDR安全团队捕获到一个伪装成激活软件Windows Loader的病毒样本。经分析,该样本并没有激活功能,其主要功能是安装广告软件以及挖矿程序。

多功能Kasidet家族病毒高度活跃

深信服安全团队在云查记录中捕获到一款高度活跃的病毒,并对其进行了深入分析后确定该病毒为Kasidet家族,此次分析的病毒主要通过窃取系统信息然后连接服务器根据攻击者分发不同的命令执行不同的功能,攻击者可以利用受感染的计算机作为攻击平台实施各种网络攻击,如DDoS攻击、局域网感染、散布蠕虫病毒、窃取机密资料等,其隐秘性、破坏性和威胁程度都远大于单一的网络攻击模式。

伪装成“发票到期”电子邮件,传播Neutrino僵尸网络

深信服安全团队捕获到一个新型垃圾邮件,其中包含受密码保护的Word文档,团队中的相关人员对其进行了深入的分析,发现是同样类型的Neutrino最新版本僵尸程序。

利用Telegram通信的勒索病毒Vendetta

深信服EDR安全团队,最近捕获到一款新型勒索病毒家族样本Vendetta。Vendetta是一款使用.NET框架开发的勒索病毒样本,会加密主机系统中大部分文件后缀名的文件,加密后缀为.vendetta,同时其具有Telegram通信功能,通过Telegram发送相应的主机进程信息以及加密信息,最后进行自删除。

安全漏洞事件

【漏洞预警】ThinkPHP 5多版本远程代码执行漏洞预警

12月9日,ThinkPHP官方团队发布了最新版本的安全修复公告,该版本修复了一处远程代码执行漏洞,该漏洞由于ThinkPHP框架对控制器名没有进行足够的检测,导致在没有开启强制路由的情况下执行任意代码,最终服务器会被GetShell,该漏洞影响ThinkPHP 5.0、ThinkPHP 5.1多个版本。

【漏洞预警】PHPCMS 2008远程代码注入漏洞(CVE-2018-19127)预警

近期,PHPCMS 2008版本被爆出远程代码注入漏洞,漏洞CVE编号为:CVE-2018-19127。该漏洞利用向PHPCMS网站路径可控的缓存文件写入任意内容,从而可以写入PHP代码,获取网站WebShell,最终获取到网站的最高权限。