随着信息技术的高速发展,医疗行业信息化建设已成为国际发展趋势,更是我国医疗改革的前进方向。但在如火如荼的医疗行业信息化发展的背后,信息安全问题也逐渐暴露。近年来,针对医疗机构的勒索、挖矿、信息泄露等信息安全事件层出不穷,医疗信息系统已经成为不法黑客的重点攻击对象之一。如何保障医疗机构的业务系统稳定运行,有效防止勒索病毒的攻击,已成为目前医疗行业亟待解决的问题。

近日,全国范围内出现医院被GlobeImposter3.0变种入侵的事件,造成业务系统大面积瘫痪,数据丢失等问题,严重影响患者就医。医疗机构开展网络安全的预防及应急的处理刻不容缓。

银川市各医疗机构紧急开展安全自检及网络应急预案

▲深信服安全服务工程师在银川市第一人民医院进行安全检查

本次安全自检及网络安全应急预案内容包括:

-

勒索病毒风险评估

深信服安全专家通过云端扫描、本地安全检查、口令扫描等方式扫描可能传播勒索病毒或被勒索病毒利用的漏洞或脆弱性口令,帮助银川市各医疗机构事前预防勒索病毒的植入。

-

流量防御

一方面通过漏洞阻断、端口隔离、暴力破解防护、邮件查杀等手段进行攻击投放阻断与扩散传播阻断。另一方面通过下载文件云查杀对勒索病毒本身进行阻断。

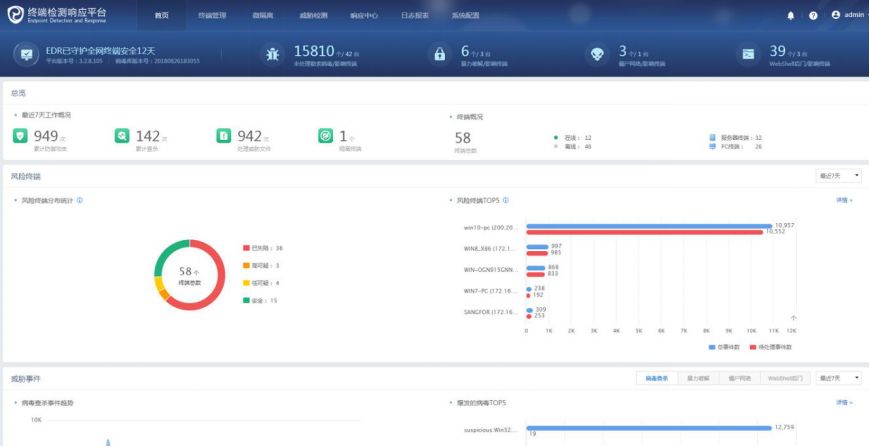

▲深信服终端检测响应平台EDR安全检查中

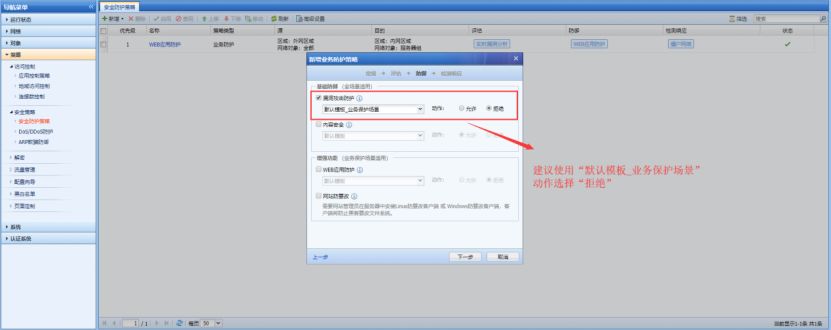

▲深信服下一代防火墙开启防爆破功能

-

威胁主机检测

大型医疗机构内网终端及服务器比较多,业务相对比较复杂,深信服通过安全感知解决方案能够全网自动发现勒索病毒受害主机,发现潜伏威胁主机,帮助用户有效管理大型网络。

-

快速响应

首先是扫描策略快速下发,检测是否存在感染隐患;其次是流量端点协同响应,自动阻断木马与黑客通信,端点执行扫描、查杀等动作;最后安排专门专家做应急响应,7*24小时无休随时准备应急。

通过此次对各单位的网络进行安全检查和杀毒扫描,对全网进行安全感知、查杀和防护,及时对各家医院发现的问题迅速响应处置。形成集检测、响应、防御为一体的安全闭环体系。截至目前,银川市尚未出现勒索病毒成功入侵案例。

安全形势严峻 未来医疗机构如何更有效应对勒索病毒

感染勒索病毒后应该如何解决?

-

隔离感染主机:已中毒计算机尽快隔离,关闭所有网络连接,禁用网卡。

-

切断传播途径:关闭潜在终端的SMB,RDP端口等共享传播端口。关闭异常的外联访问。

-

查找攻击源:手工抓包分析供给源或借助态势感知类产品分析。

-

查杀病毒修复漏洞:查杀病毒,打上漏洞补丁,修改口令。

-

感染后的数据恢复:尝试用数据恢复软件找到被删除的源文件;利用解密工具破解,解密文件;通过winhex对比历史文件分析文件头内容恢复,或者通过支付赎金恢复数据。但目前勒索病毒的数据恢复难度较大,部分勒索病毒即便支付攻击者赎金也未必可以解密被勒索文件,建议防范还是以预防为主。

勒索病毒如何预防?

-

避免弱口令:避免多个系统使用同一口令。

-

应用服务管控: 终端上关闭Windows共享服务、远程桌面控制等不必要的服务,网络层面上防火墙做好应用控制,关闭非必要的互联网访问。

-

漏洞管理:定期漏扫;及时打补丁,修复漏洞。

-

安装杀毒软件并及时更新病毒库。

-

数据备份:对重要的数据文件定期进行非本地备份。

-

提高安全意识 :不使用不明来历的U盘、移动硬盘等存储设备;不要点击来源不明的邮件以及附件;不接入公共网络也不允许内部网络接入来历不明外网PC。