新闻中心

POC已公开!RDP远程代码执行漏洞被利用引发蓝屏

漏洞信息

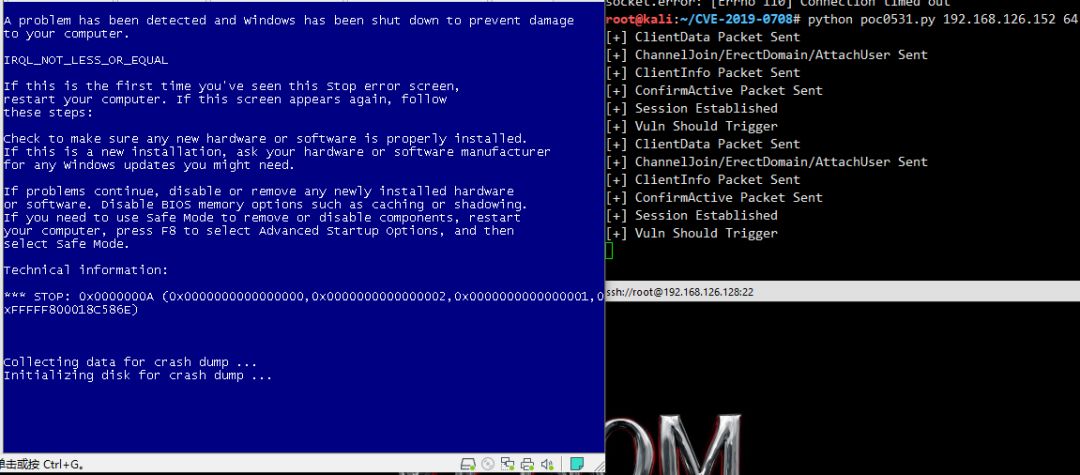

漏洞复现

漏洞分析

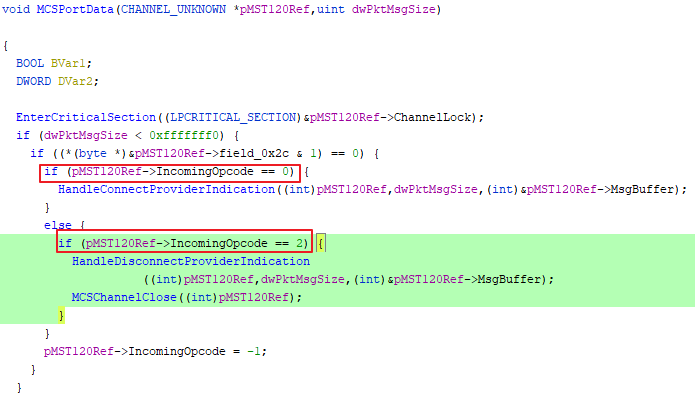

成功利用漏洞的前提是将名称为“MS_T120”的静态信道成功绑定到正常信道以外。由于微软官方在内部会使用一个名为MS_T120的信道,因此此信道理论上不应该接收任意消息。然而,RDP的内部组件有很多,包括svchost.exe中的几个用户模式的dll,以及几个内核模式的驱动程序。攻击者在MS_T120信道上发送消息,这将导致termdd.sys驱动程序中触发一个双重释放漏洞(free-after-free)。具体分析如下:

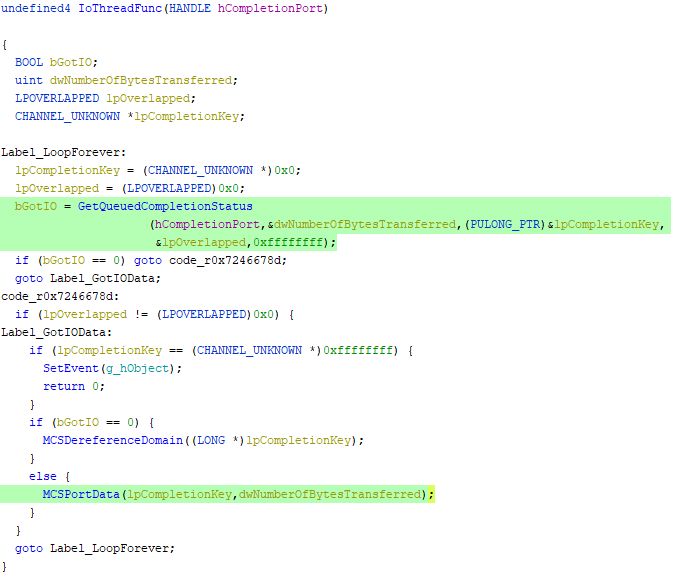

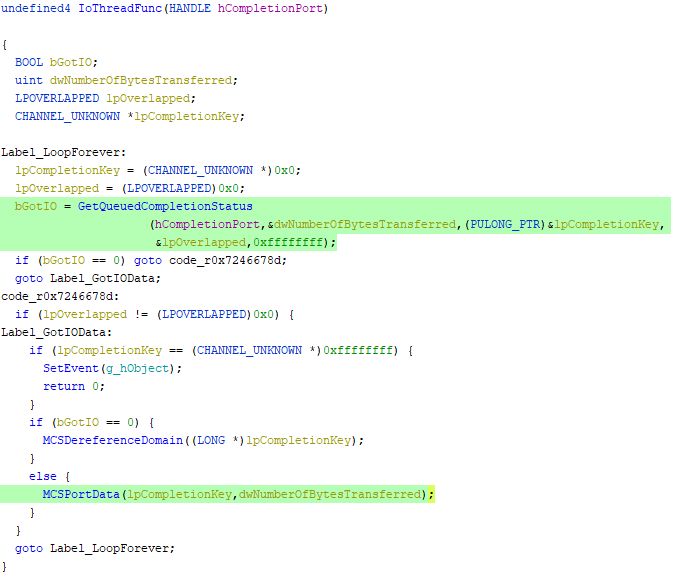

客户端在完成RDP协议的握手过程后,将开始向已经绑定的各个信道中发送消息。MS_T120信道的消息是由用户模式组件——rdpwsx.dll进行管理,该dll创建一个线程,该线程则将在函数rdpwsx!IoThreadFunc中进行循环,通过I/O端口读取消息。

MCSChannelClose关闭通道。

影响范围

目前受影响的Windows版本:Microsoft Windows Server 2008 R2 for x64-based Systems SP1

Microsoft Windows Server 2008 R2 for Itanium-based Systems SP1

Microsoft Windows Server 2008 for x64-based Systems SP2

Microsoft Windows Server 2008 for Itanium-based Systems SP2

Microsoft Windows Server 2008 for 32-bit Systems SP2

Microsoft Windows Server 2003

Microsoft Windows 7 for x64-based Systems SP1

Microsoft Windows 7 for 32-bit Systems SP1

解决方案

漏洞检测

深信服云镜同样在漏洞爆发的第一时间就完成从云端下发本地检测更新,部署云镜的用户只需选择紧急漏洞检测,即可轻松、快速检测此高危风险。

深信服EDR,已完成漏洞规则库的紧急更新,支持该漏洞的检测和补丁分发。更新EDR版本到3.2.10及以上版本,更新漏洞规则库版本到20190515185804及以上即可检测漏洞并分发补丁。联网用户可直接在线更新, 离线版本及漏洞规则库已上传至深信服社区,有需要的用户请到深信服社区下载。

修复建议

及时安装微软发布的安全更新补丁:

Microsoft官方已经在 2019年5月14日修复了该漏洞,用户可以通过安装微软的安全更新来给系统打上安全补丁,下载地址为: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708同时针对已不受微软更新支持的系统Windows Server 2003和Windows XP提供的安全更新,下载地址: https://support.microsoft.com/zh-cn/help/4500705/customer-guidance-for-cve-2019-0708

缓解措施(在无法及时安装微软安全更新的情况下作为临时性解决方案):

若用户不需要用到远程桌面服务,建议禁用该服务;开启网络级别身份验证(NLA),此方案适用于Windows 7、 Windows Server 2008、Windows Server 2008 R2。以上缓解措施只能暂时性针对该漏洞对系统进行部分缓解,强烈建议在条件允许的情况下及时安装微软安全更新。

参考链接

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/rdp-stands-for-really-do-patch-understanding-the-wormable-rdp-vulnerability-cve-2019-0708/

https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-rdpbcgr/5073f4ed-1e93-45e1-b039-6e30c385867c

https://zerosum0x0.blogspot.com/2019/05/avoiding-dos-how-bluekeep-scanners-work.html

下一篇:

深信服超融合,在意大利将极简进行到底