新闻中心

网络西部牛仔的燃情岁月

19世纪60年代,在美国德克萨斯州的荒野上,乘风直上的滚滚黄沙卷动落日,无限推迟着夜幕降临。荒野尽头,太阳与地平线的交接处,几人从黄沙中出现,他们踩双高筒皮靴骑在马背上,戴着宽沿高顶毡帽,腰间挎把柯尔特左轮手枪。

没错,这是在很多电影里美国西部牛仔出场时的经典桥段,他们骑着快马风驰电掣,被浪漫主义渲染的威猛而洒脱,他们是个人主义和精神自由的象征。

企业不得不直面两个问题:

当勒索已经发生该如何解决?

如何从根源抓起,在勒索病毒从外部入侵前便能提前防御?

在深信服走廊拐角处的办公桌上,几个 “牛仔”讲述了他们在网络中的西部故事。故事一

但是这么短的时间内,被加密的文件真的能完全恢复?勒索病毒能被处理干净吗?在犹豫是否要缴纳赎金时,数据中心的管理员还是先拨通了深信服安全团队的电话。

接到电话的安全团队立即赶往了事故现场,抵达已是凌晨2点,从被加密文件的后缀以及勒索页面来看,确认是4月份爆发的Globelmposter病毒变种。

除了病毒母体外,深信服工程师还发现了几个黑客工具残留在系统上,黑客工具都被Globelmposter勒索病毒加密了,但从名字可以大致判断,是用于内网扫描和渗透的黑客工具。

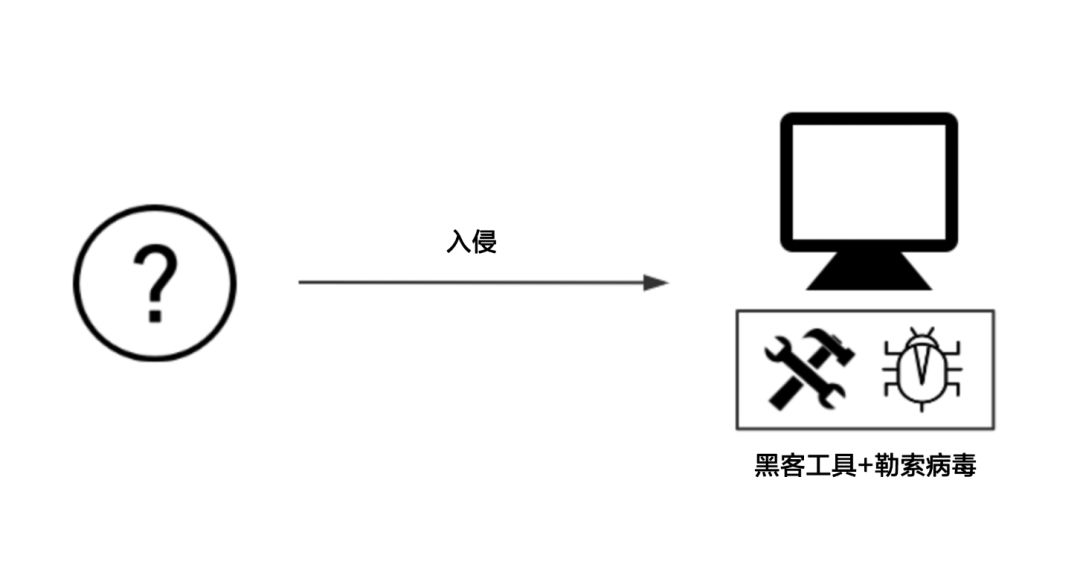

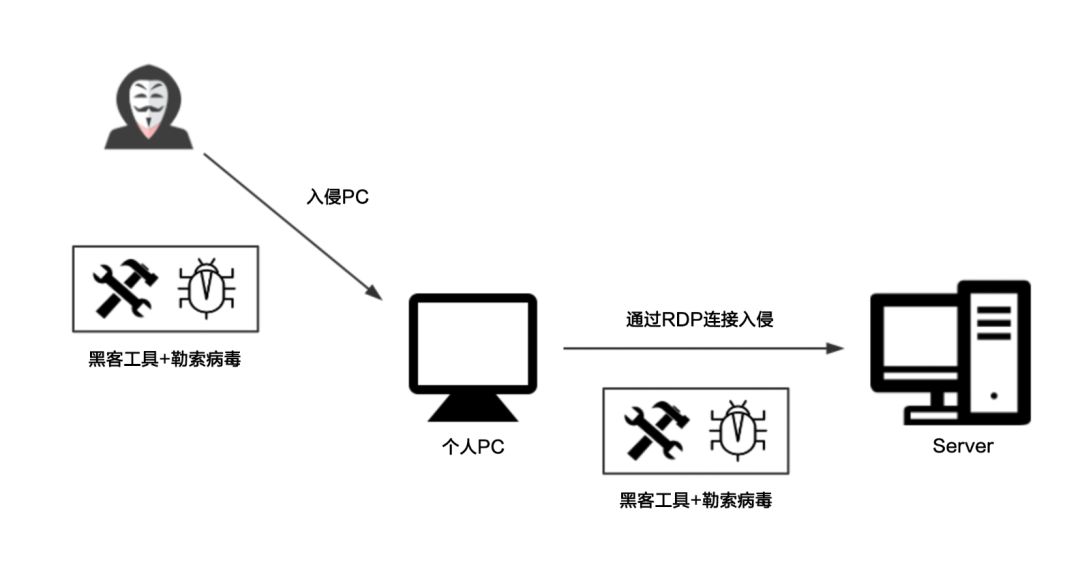

通过分析发现,Globelmposter病毒变种其实自身没有传染性,所以应该是黑客人为地将这些勒索病毒传输到这些服务器进行勒索的,那黑客又是如何对这些服务器进行远控的?

通过查看该中毒主机的Windows日志,可以发现2018/1/24到2018/5/27之间的这段时间是缺失的,再结合网上对Globelmposter病毒传播方式的分析,大致可以猜测出黑客是通过RDP的方式入侵这台主机的。

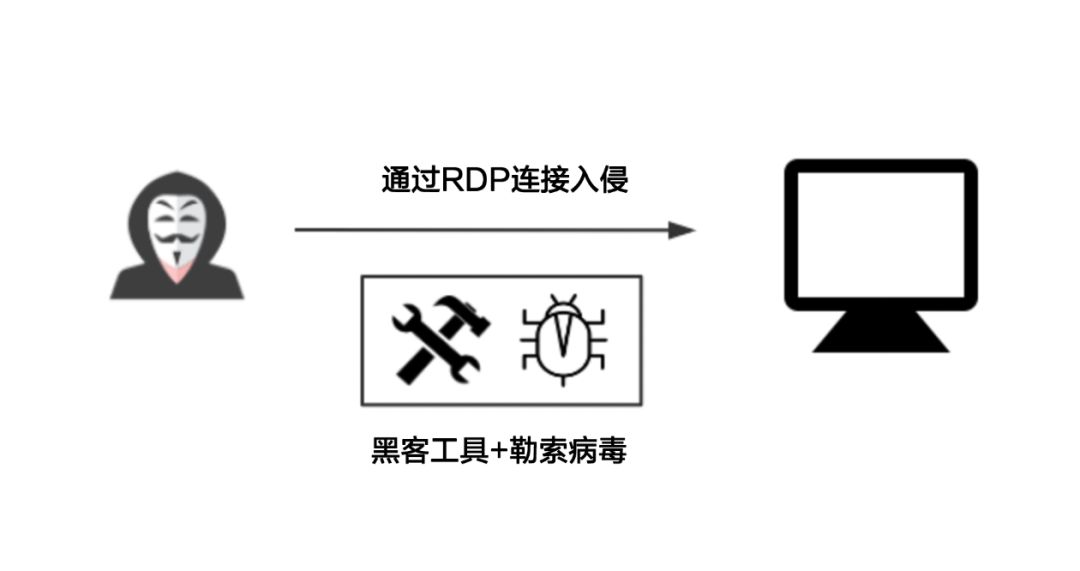

黑客通过入侵一台对公网映射了RDP端口的主机或服务器,再以被攻陷设备为跳板,利用黑客工具对连接在内网里的其他设备发起攻击。

这种看似多此一举的攻击方式,最大的特点就是能通过突破一台防御较为薄弱的设备攻入内网,并且黑客入侵过程中,会进行卸载安全软件、删除日志等操作,使得溯源工作难以进行。如果内网中还有残留的勒索病毒文件,就算用户恢复了备份文件,还是会有再次被加密的风险。

回到故事的主线,虽然目前大致可以确认黑客是通过RDP的方式入侵这台主机的,但究竟哪台设备是黑客的跳板机呢?

凌晨4点30分左右,通过EDR的扫描,发现了一台服务器上Globelmposter病毒的创建时间,先记下这个病毒的创建时间,2019/05/28 02:26:23。

接着比对Windows日志,发现一个非常可疑的RDP连接,时间为2019/5/28 1:24:29,这个时间刚好跟病毒的创建时间相匹配。

EDR大致确认出了跳板机的IP,并对该设备进行了扫描,在该主机上发现了Globelmposter病毒母体,以及未加密的黑客工具,黑客工具和病毒母体就是来源于此PC,此时已经可以确定该PC就是黑客用来发起RDP入侵的跳板机。

发现的黑客作案工具主要有这几个:RDP连接工具、密码窃取工具、端口扫描工具、结束杀软工具、删除备份工具。

黑客入侵同时连接有公司内网和外网的电脑,将勒索病毒和黑客工具复制到该PC上,让该机器成为自己后续发起RDP攻击的跳板机。

使用端口扫描工具对内网进行扫描,发现可以利用的端口,并通过RDP连接工具进行入侵。

连接成功后,黑客将勒索病毒和黑客工具传输到该服务器上,并使用结束杀软工具将杀毒软件进行强制关闭。

接着黑客使用密码窃取工具获取到本机密码,以便登录其他相同密码的服务器。

做完这些操作后,黑客运行勒索病毒对文件进行了加密。

加密完成后,再运行删除备份工具将系统中的文件备份删除,防止客户恢复文件。

在凌晨6点,EDR完成了对跳板机在内的所有勒索病毒的查杀,并通过之前客户做的其他文件备份进行还原,在7点前成功恢复了所有业务的顺利运行。

这紧张刺激的一夜对于网络西部世界的牛仔们来说,早就习以为常,用牛仔们自己的话说——

“我们永远不知道威胁会何时发生,但却得时刻做好应对突发威胁的准备。当勒索已经发生,一定要保持镇定,先将受感染主机进行隔离,切断病毒在内外网的传染途径,对仍处于潜伏期未发起勒索的病毒进行查杀,并修复系统漏洞等潜在隐患。”

故事二

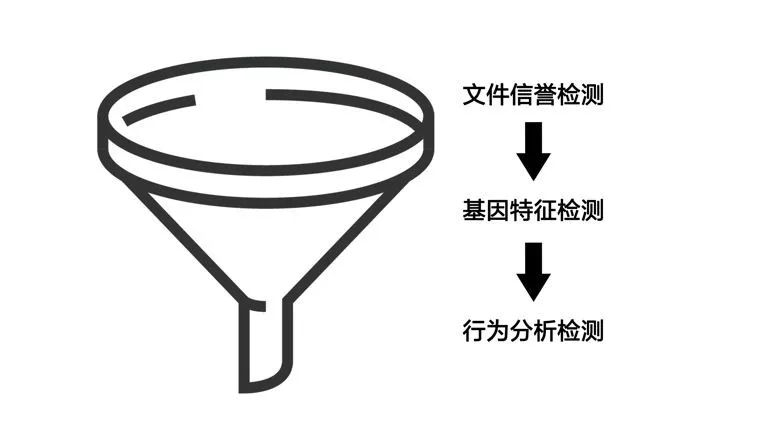

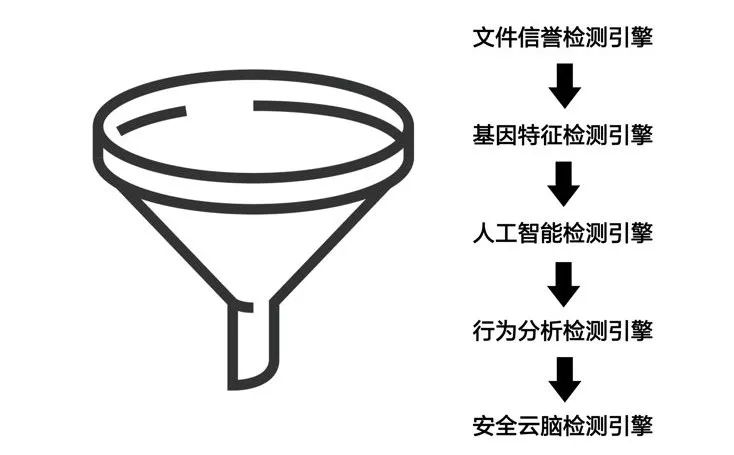

对勒索病毒的检测方式有很多种,目前使用较多的技术有文件信誉检测、基因特征检测、行为分析检测。

文件信誉检测

可以这样简单的理解,安全的文件都会被打上一个类似于食品质量安全的“QS”标志,并记录在册。当文件需要进入内网时,都必须检测是否有官方认定的“QS”标志。基因特征检测

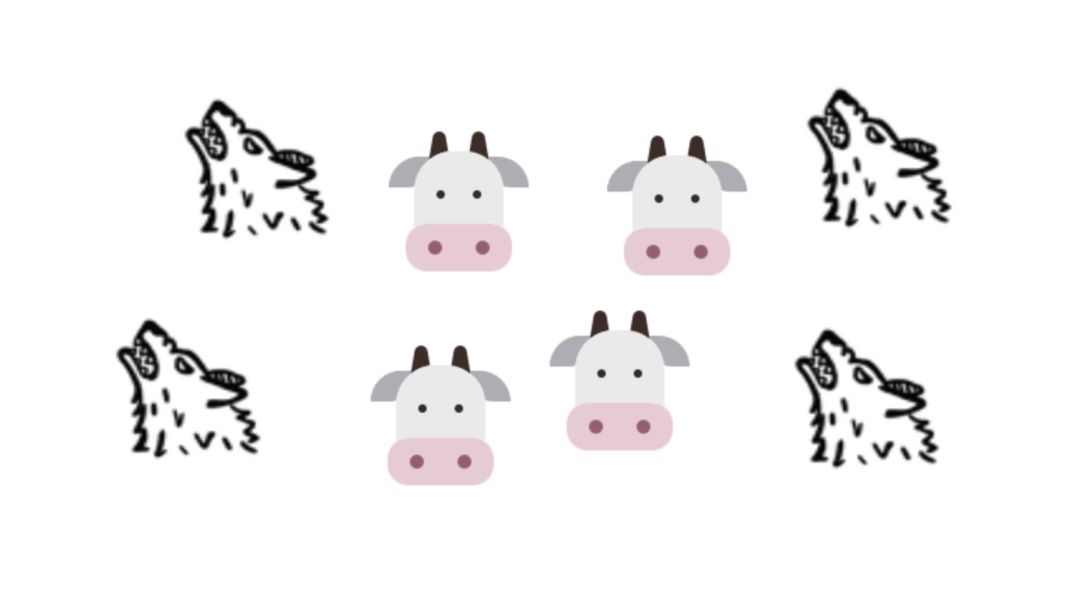

如果把正常文件比作一头牛,病毒文件往往会通过隐藏自身的特征潜入内网设备中,但即使进行伪装,通过牛角大小、花纹形状、尾巴长短等特征都能判断出该文件是否是病毒,所有已被发现的病毒特征都会被基因特征库记录。

行为分析检测

将可疑的文件先放入一个模拟真实环境的“虚拟沙盒”中,看该文件是否会有可疑行为,如果是“披着牛皮的狼”,便会在这种环境下原形毕露,执行恶意操作。虽然检测技术有很多种,但每种检测方式却各有优劣,单一的使用某一种检测方式,很难达到对勒索病毒的有效防御。为了避免这种问题的发生,机智的牛仔们想到了一个办法——那就是采用类似于漏斗的模型。

众所周知,漏斗是通过滤纸将固体和液体混合物进行分离的仪器,这也就有了后来EDR的多维度漏斗型检测框架的雏形,但这已是后话,先看看漏斗框架模型防御效果如何。

这样不仅提高了病毒的查杀率,同时也保证了文件检测的效率。

可这时又有一个问题摆在了眼前,那就是行为检测技术并不能保证非常高的病毒查杀率,这就导致很有可能会存在漏网之鱼。

为了更好的提高病毒查杀率,对未知文件进行快速响应,EDR建立了云端的安全云脑中心,使用大数据分析平台,基于多维威胁情报、云端沙箱技术、多引擎扩展的检测技术等,对未知文件进行秒级响应。

网络西部世界最大的魅力就在于它是不断发展变化的,但也让各种各样的勒索病毒及变种层出不穷,未知病毒对利用已知情报建立起的防御体系可以说是像降维一样的毁灭性打击。

面对未知威胁,深信服研发了轻量级人工智能检测引擎SAVE,牛仔们这样形容这项技术——为了不让生病的牛危害到整个牛群,就必须要将病牛提前找出并进行隔离治疗。

之前判断牛是否生病只能通过牛的皮肤变化、瘦弱程度、舌头、粪便等表象变化进行判断,而轻量级人工智能检测引擎SAVE则会利用深度学习技术对大量的原始特征进行分析。通过整合高维特征,例如当牛生病后,体温、血液成分、病菌群等都会发生变化。通过检验这些深层次特征,对未出现过的疾病也可以做到及时发现,即使病牛想要伪装自己,也不可能改变这些深层次特征。

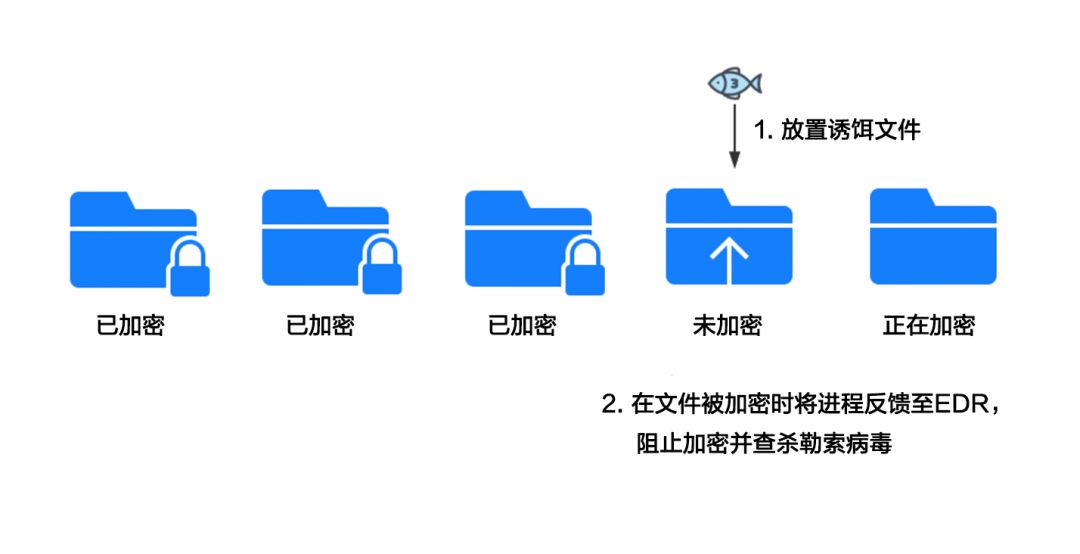

为了不让勒索真正发生时束手无策,牛仔们想出了更好的对策——放置诱饵。

EDR会在系统关键目录及随机目录放置诱饵文件,当勒索病毒加密到诱饵文件时,诱饵文件会将加密进程进行反馈,使用EDR阻止加密并对病毒源文件进行查杀。

在那个略显拥挤的格子间内,他们的思想却无限自由,发黄的白炽灯下,仿佛能看到他们从荒野的落日里奔来。

那时才明白,原来浪漫主义并没能杀死牛仔精神,只是让其更好的延续。

道阻且长,行则将至。

荒野漫漫,莫失莫忘。

下一篇:

网络西部牛仔的燃情岁月