安全运营建设就像走迷宫。

这个迷宫似乎没有终点,挑战完第一个阶段的任务,就会点亮下一阶段的迷宫地图。有些人选择不断走进下一个迷宫地图,在一次次挑战中突破能力边界。

探索迷宫的过程中我们会不断碰壁,但如果原地踏步,越来越多的“危险”将从入口涌进,将我们吞噬。

多年以后,面对愈发复杂的网络攻击,大多数人将会回想起站在迷宫门口,选择走进去的那个遥远的决定。

回过头来看,或许应该思考的是:我们为什么要走进来?安全运营建设的「初心」是什么?

今天,深信服想回顾8年安全运营建设的探索之路,希望与你找到共鸣、找回「初心」。

01探索之路 亦是技术的迭代发展之路

这是一段不断创新,又不断纠错改进的旅程。

从最开始整合安全设备告警的SIEM模式,到中期提升检测能力的NDR模式,再到当前以还原完整攻击故事线、提升实战化威胁对抗能力的XDR模式,深信服始终走在技术探索的前沿。

顺应技术的发展潮流,深信服完成三阶段安全运营建设,最终实现有效实战对抗的安全运营方案的逐步升级:

1. 采集资产信息和设备日志,构建立体防御能力

防御、检测、响应,是任何安全体系架构的核心,因此安全工作的第一步,是完成立体防御架构的搭建。

当时,我们有几十个海内外分支机构,数十万部署在各地数据中心、网络的服务器和终端资产,需要在互联网出口与办公网、研发网边界等部署大量安全设备。

我们先将34个数据中心,以及网络出口、服务器网段、核心资产,梳理出完整的攻击路径,并进行风险评估。

得益于网络防御技术日趋成熟,我们通过部署下一代防火墙AF、IPS等50多台各类安全设备,强化边界防护体系。

这时,我们考虑能否有一个平台,通过汇总展示所有防护设备的安全告警和事件,以提升工作效率。

我们收集了现网中所有防火墙、IPS等各类安全设备和服务器、交换机等网络设备的日志,通过SIEM技术满足基础威胁管理与合规需求。

然而,基于“二手数据”采集的SIEM技术,只是数据的简单糅合而缺乏关联分析,无法有效提升检测能力。

在实际工作中,噪音大、告警多,威胁难检出、难溯源、难响应的问题,依然没有得到有效解决。

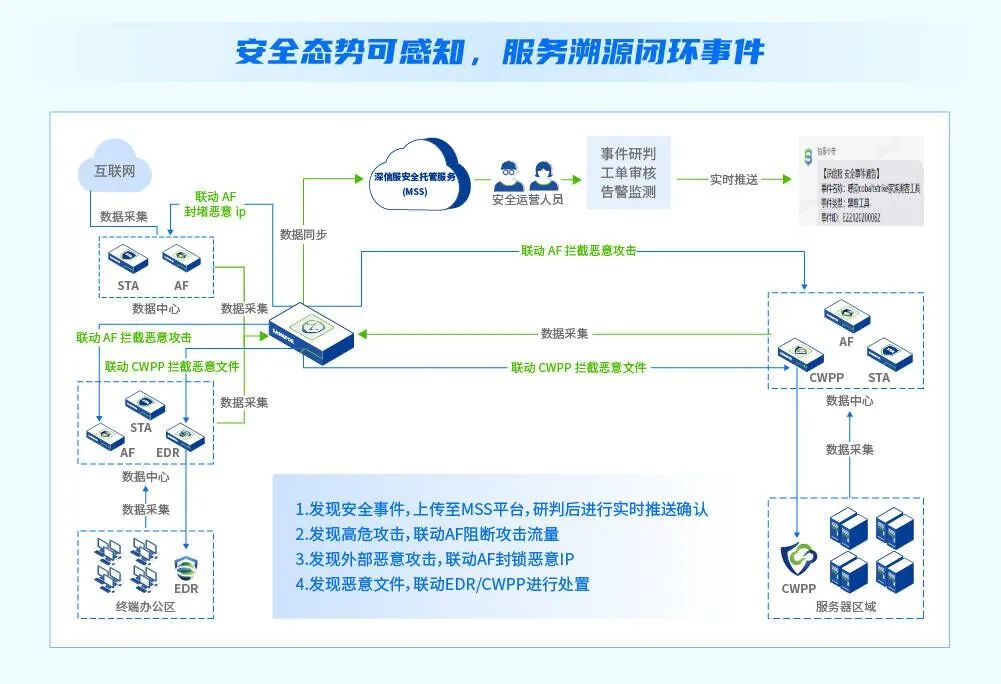

2. 组件+服务,安全可感知,事件可闭环

随着网络复杂性愈演愈烈、网络弱点越来越多,利用边界防护设备阻止黑客进入内网的难度加强。“攻防不对等”的鸿沟日益拉大。

2018年,网络攻击的数量呈指数级增长,我们看到太多国际知名企业,乃至重大国际性活动都遭受黑客攻击。

我们深刻剖了这些事件暴露出的层层问题:

无法应对不断升级的攻击手段

APT攻击频发,事后检测成本增高。基于黑白名单、签名和规则特征的安全威胁发现手段,已不能应对不断发展的网络威胁和IT环境。

无法定位威胁根因

一旦发生安全事件时,我们常常因为缺乏终端数据关联分析,而无法定位到根因。

无法保障攻防对抗持续性

安全运营人员无法全天候值守,同时面对大量安全事件和告警分析工作,其精力完全难以招架。

为解决以上三个问题,我们分三个步骤建立起“SIP+端点防护+MSS”的方案:

STEP 1:强化威胁主动检测

我们开始着手从过去单一设备、单一方法、仅关注防御的安全体系,升级为基于全局视角,强化威胁检测、调查等能力,以应对不断变化的威胁。

以流量检测响应技术为核心,我们研发出安全感知管理平台SIP,并在集团节点部署了16台探针、6台SIP集群,将IP及资产关系进行导入,达到初步安全感知。

STEP 2:建立终端侧防护

面对全集团50+分支,日益增加的BYOD办公设备,建立终端安全体系迫在眉睫。

借助零信任方案的落地推广(点击跳转:深信服零信任的0号样板点),我们在集团1.5万个终端部署终端安全管理系统EDR、3个MGR管理端。

后续通过零信任与EDR的对接,我们做到人机对应,实现安全事件溯源快速精准定位到人。

STEP 3:服务闭环安全事件

为了解决攻防对抗连续性和人员精力的问题,安全托管服务MSS应运而生。我们将EDR、SIP接入MSS,以7*24小时持续在线服务,提供专家级能力支撑。

基于过往安全建设的持续投入,深信服安全运营体系能力不断加强,至此能有效满足常态化安全运营场景的各类需求。

以攻促防,是我们不断检验提升自身安全运营建设水平的重要手段。然而,在一次深信服蓝军的内部演习中,面对强大的攻击队,我们的内部防守依然顶着巨大的压力。

尽管守住了底线,但我们清醒地反思,复盘当前安全体系建设依然存在各类问题:

高价值告警难以有效定位、高级威胁难精准检出、攻击路径还原呈现碎片化、智能研判难度大、响应处置效率低等。

又一次,我们陷入了思考中。

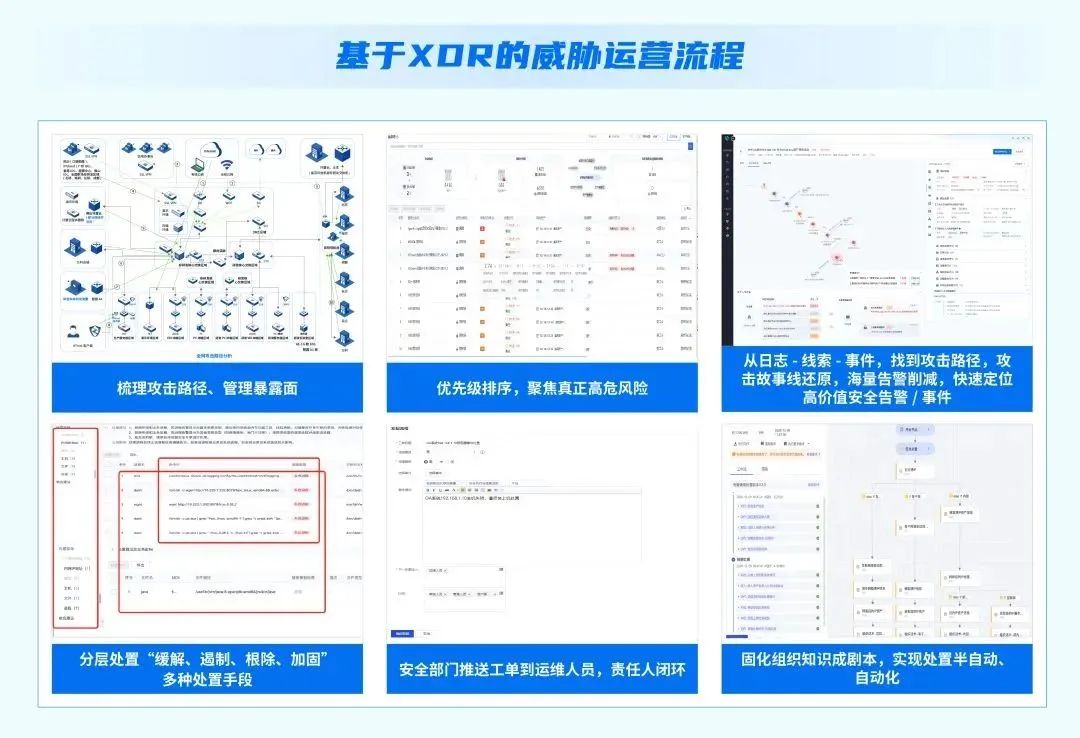

3. 平台+组件+服务,检测响应新范式XDR

一筹莫展之间,我们开始回过头来看:

安全运营建设的本质需求是什么?

毫无疑问,我们面对的“敌人”始终是网络威胁,安全技术在不断发展,威胁也在不断迭代升级。因此,无论威胁如何变化,我们要始终领先威胁一步,抢占对抗攻击的先机,聚焦检测响应,实现真正的「安全效果」。

我们意识到,这不是以往堆叠设备,或者设备之间简单组合联动,就能够满足的需求。

安全运营聚焦检测响应的能力核心,需要通过汇集来自不同安全设备的一手遥测数据,秒级狙击威胁根因,进行多维度的聚合分析和响应决策,并结合服务,彻底闭环响应事件,才能保障安全效果的落地。

而这将通过什么技术实现?我们在XDR上看到了希望。

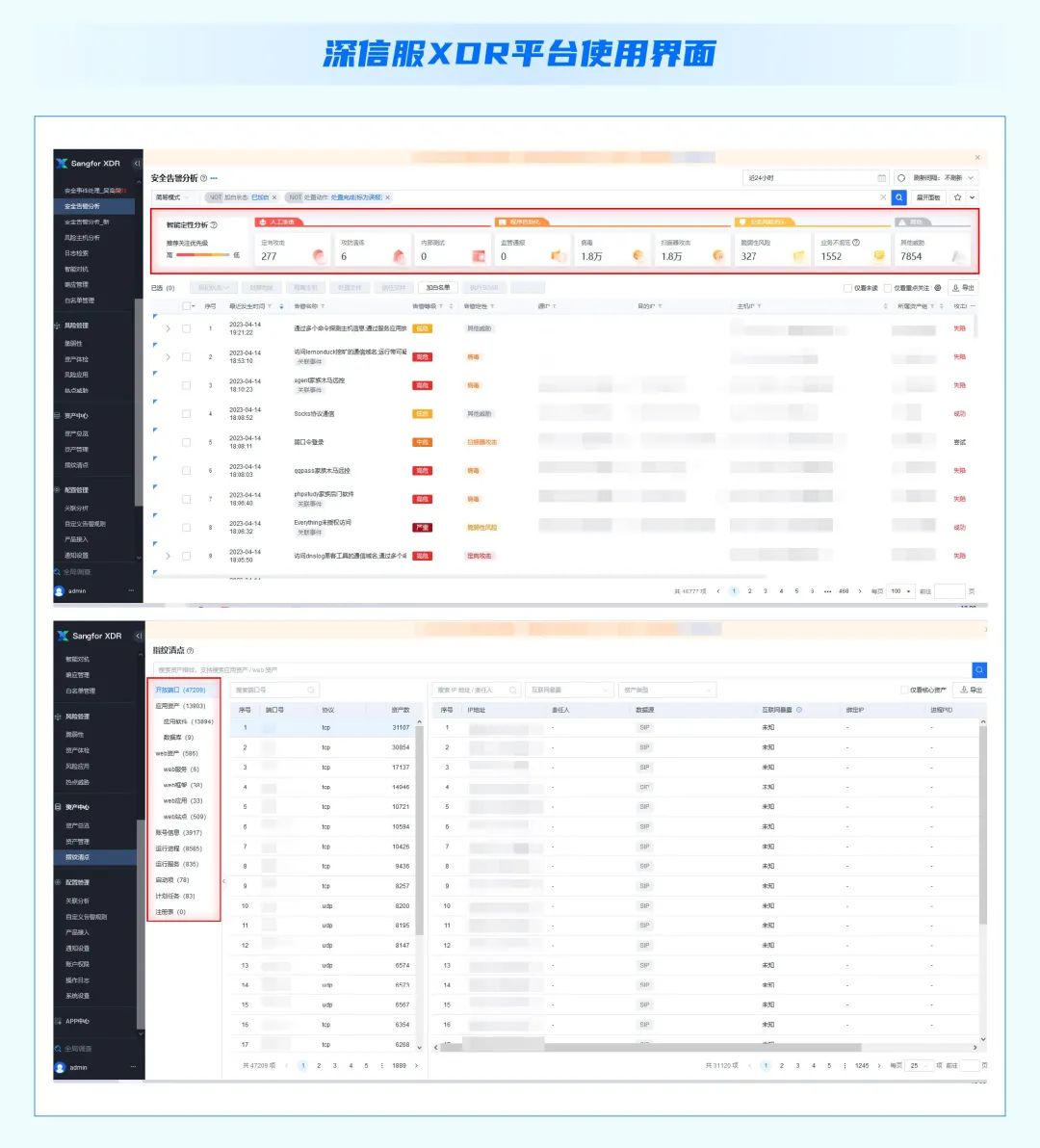

2022年3月,深信服在国内率先推出「云化SaaS XDR平台+组件+服务」。

作为0号样板点,深信服内部正式上线XDR平台,对接AF、SIP、EDR组件,形成一套以效果驱动的安全运营流程:

在一同梳理深信服安全运营建设之路的过程中,深信服CSO沙明表示,落地XDR平台超半年时间,真真切切感受到了「效果」:

-

告警削减:将原先日均1万+告警数,依赖XDR平台网端一手遥测数据聚合分析,生成日均600-800个事件(其中实验室病毒事件占比70-80%),海量告警削减达90%。

-

检测精准:能够精准识别出0day漏洞、免杀Shell、魔改FRP等以往难以检测的高级威胁,经验证,事件准确率高达95%。

-

威胁定性:通过智能定性分析,将不同类型告警进行分类分级,帮助运营人员聚焦高价值告警。

-

响应快速:对接安装EDR、CWPP的资产指纹清点,完成隔离主机、阻断进程等处置动作,运营人员表示「基本可在当天完成所有事件处置」。

02以效果驱动安全运营 实战表现亮眼

光说不练假把式。体系框架搭好了,是时候上场展现真正的实力。2022年11月,在没有提前通知的情况下,深信服蓝军直接发起攻击,“对抗”一触即发。 播放视频:深信服内部攻防对抗XDR效果

播放视频:深信服内部攻防对抗XDR效果

攻防两股力量对立交织,深信服XDR平台精准检测出多种高级威胁,如0day漏洞攻击、钓鱼邮件+白利用攻击等,并联动AF、SIP、EDR等组件,结合一套顺畅的运营机制,事件闭环时间由原本5小时压缩至30分钟。XDR发挥出常态化攻防对抗「指挥作战中心」的作用。

演练结束后,深信服蓝军坦言,“以前总觉得防守方被动挨打,但这次感受到了真正的对抗”。

03给用户的安全运营建设启示

作为一家网络安全头部厂商,深信服自身有一个坚定的使命,即通过真实环境下的产品体验和效果验证,不断精进产品质量,基于“简单有效、省心可靠”的理念给用户以启示:

安全运营建设应聚焦检测响应能力核心

安全运营工作涵盖范围很广,功能设计比较灵活,但最终效果的达成取决于内核能力的建设质量。我们认为,安全运营建设的「初心」,应当以效果为核心、以闭环为目的,聚焦检测能力提升,实现精准高效的实战对抗能力,由此开展下一步的管理通报等工作,逐步搭起安全运营体系的「大厦」。

统一规划,按需建设

安全运营体系化建设落地复杂,一步到位难如登天,组织单位需要考虑当下建设现状、改造难度与建设目标,选择不同技术路线进行安全运营建设。

强大的服务与端点能力支撑

实践证明,安全运营是一个长期且持续的体系化建设,这个建设过程必定需要专业的人员辅助,组织单位应找具备强大服务能力以及端点能力支撑的厂商。

争渡 争渡

往迷宫深处探索

愿我们终能「拨云见日」

愿安全「领先一步」