摊牌了,我是个让人闻风丧胆的红队攻击者,

我不会告诉你,

每年网络安全攻防演练,

我们都特别喜欢用这些方式套取你的密码、控制你的电脑——

在外网防御越来越完善的今天,红队攻击者更喜欢在“人”上找到突破口,通过利用弱口令,钓鱼等获取到的密码,登录远程办公软件、邮箱、内部APP等,从而进行下一步的攻击。

红队是用什么方式获取密码、又如何利用密码进行后续攻击?这过程中,有哪些能防住方式?

本期特别邀请到深信服深蓝攻防实验室攻防渗透专家,将从红队视角分享思考:攻击方在演习中如何攻破密码以获取更多权限,并给蓝方人员一个大致的思路,以更好地应对防护。(戳此了解→深蓝攻防实验室)

作为红队攻击者,我们如何让用户“心甘情愿”地输入密码和验证码?

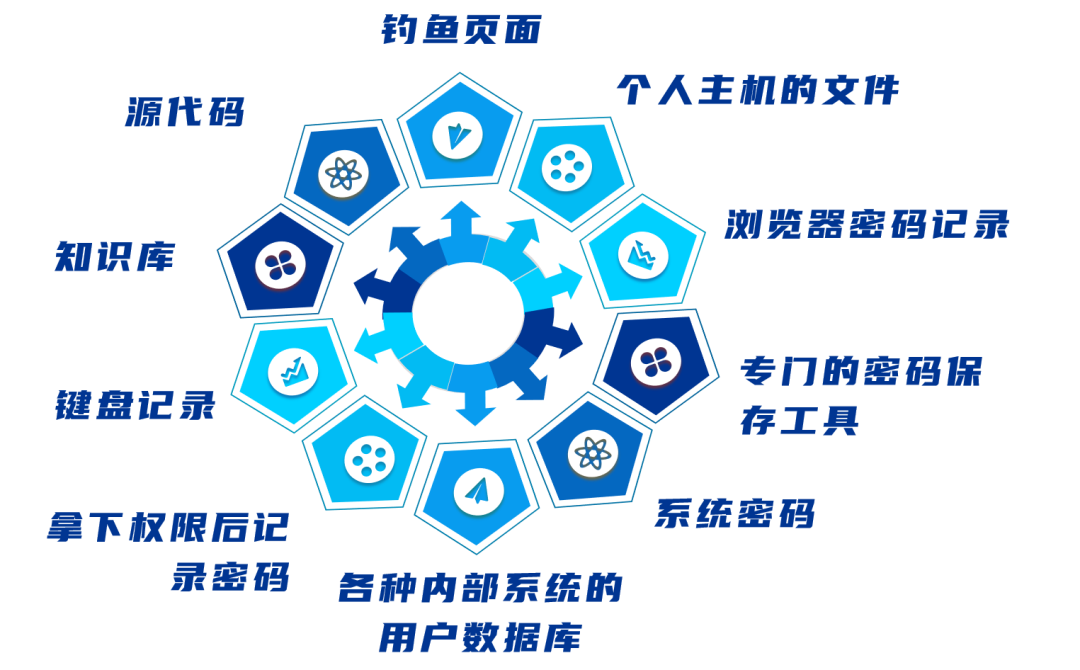

坦诚地说,攻击者能够主动获取密码的渠道一般有:企业中员工使用的相关系统、服务器、知识库中的记录、办公机上的密码本、各种软件记录的密码(如浏览器)。

对于需要用户登录的系统,开发者会将用户的密码加密后存储在后台数据中,我们会在攻下此系统后,从数据库中获取密码并进行解密,或者拿下权限后,在前端记录用户输入的密码。

攻击队如何获取密码

以钓鱼攻击手法为例,看红队如何一步步让你“心甘情愿”地输入密码和验证码。

PROFILE

广撒网钓鱼式攻击

优点:覆盖面大,总体成功率高,总有一个会上当

第一步 模拟登录网站,让你毫无戒备登录钓鱼网站

我们会制作一个与目标公司系统登录页面大致一样的网站,当你输入密码后,我们会立即收到消息提醒通知,然后利用获取到的密码登录移动办公软件、VPN等。

模拟钓鱼网页,以假乱真

第二步 心理战术,愿者上钩

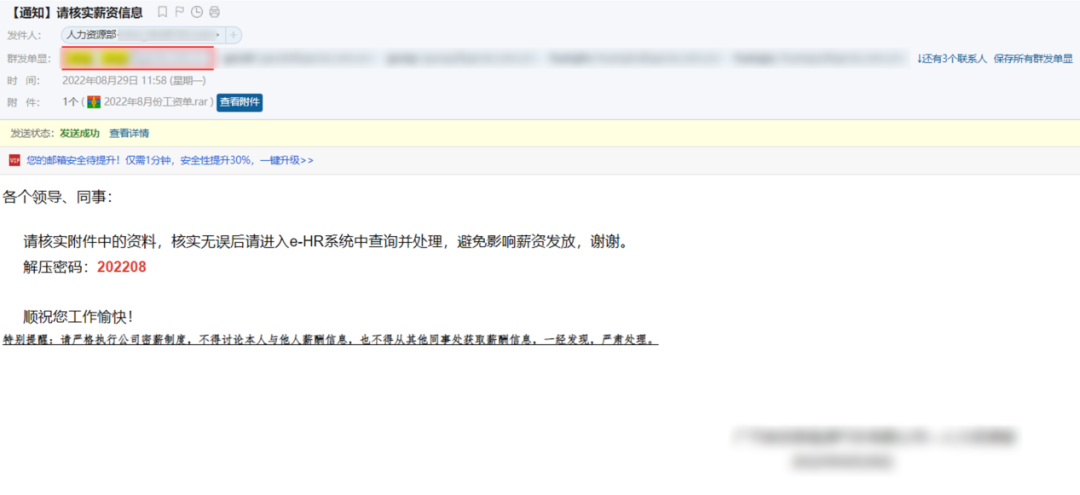

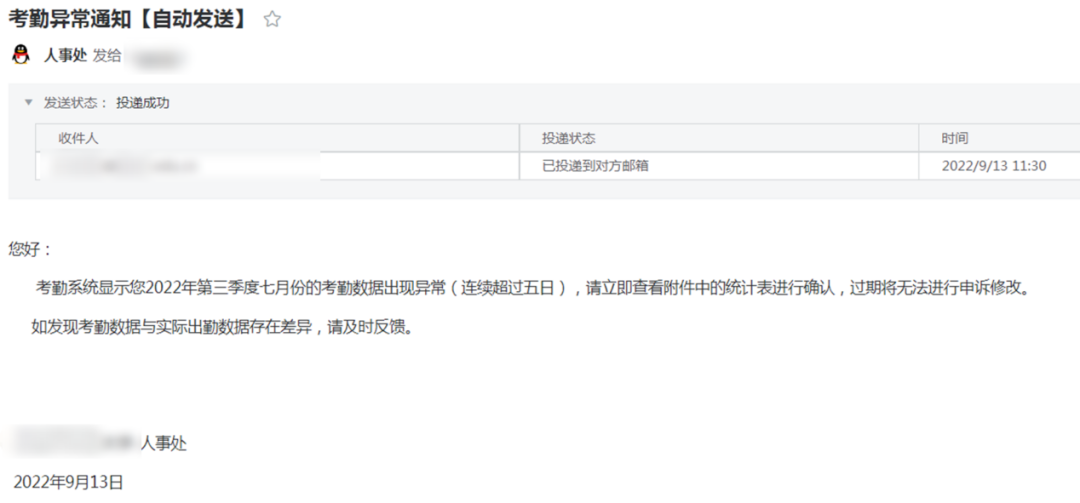

有了上述攻击思路后,就差如何把钓鱼页面发送给你了,邮件、招聘网站、客服系统等等都是我们很常用的方式。

虽然邮件网关会有一些关键词检测或者拦截,但我们会对内容进行充分伪装,如把具体的内容放入doc中,通过附件的形式进行发送。而邮件的话题内容一般是福利回馈、举报、求职、社保激活等人人都会关心的话题。

邮件通知

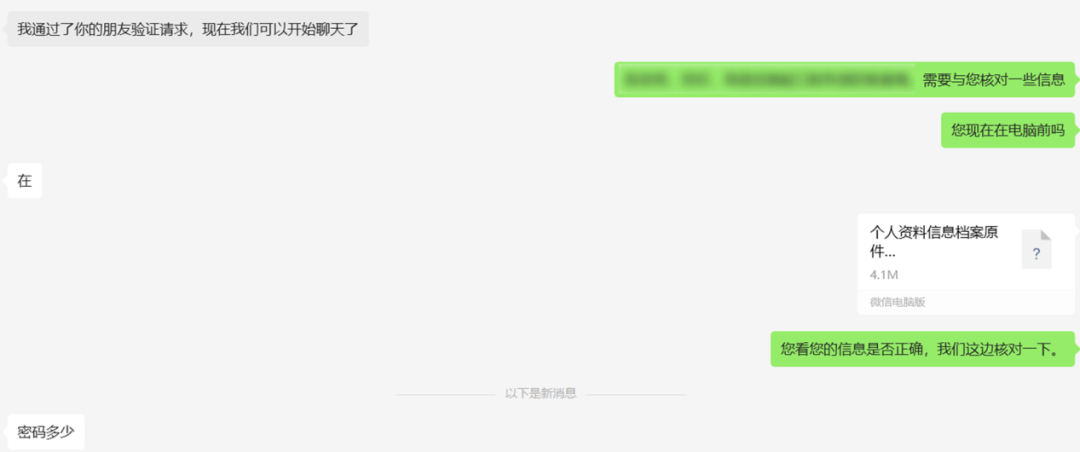

私聊通知

群聊通知

只要钓鱼的页面和文案做得足够逼真,你在输入密码和验证码后,也不会觉得异常,当然有一部分有安全意识的人可能会察觉异常,但是可能出于不好意思、怕担责、不知道怎么处理等原因,就算发现异常了也没有进一步的处理。

每个人的安全意识不一样,通过大面积撒网,总有一个上当的,并且大多数受害者自认为只是一个普通员工的岗位,如开发人员、测试、销售、售后等,觉得自己的密码泄露了也没有什么大问题。

而这就是我们的机会!

作为红队攻击者,我们如何利用你的密码和主机?

当我们成功获取你的密码,这意味着:

● 我们可以翻看你的邮箱,找密码、找到公司办公等相关有价值信息,进一步了解你公司内部的办公流程。

● 我们可以使用密码登录你的邮件,导出公司所有人的邮箱、姓名、职位、手机,从而挑选出更多有价值的人再次进行钓鱼。

● 我们可以使用你的密码登录你的移动办公系统,在群里发病毒木马文件、钓鱼链接,从而来控制你的同事。

● 我们可以使用你的密码登录你公司的vpn,直接进入公司内网,从而攻击公司内网中的其他系统。

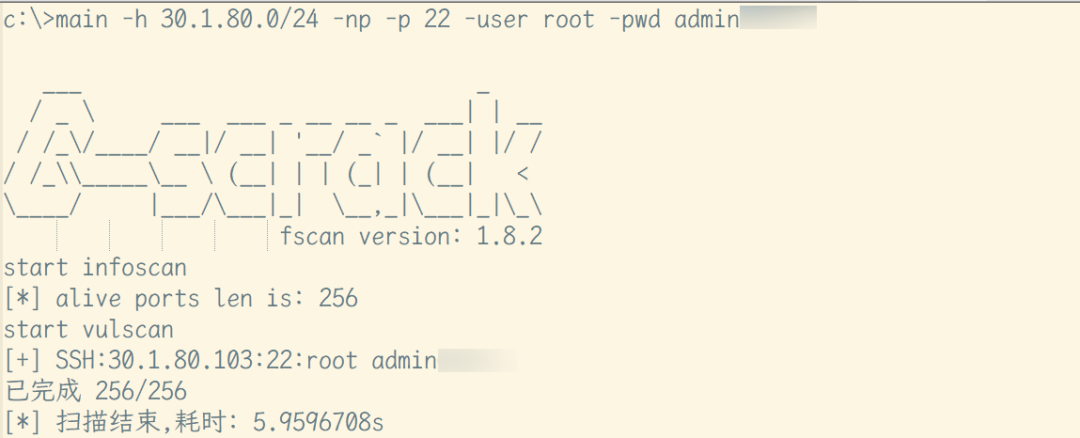

● 我们还会分析你是否是一个开发或运维人员,如果是,则会利用你的密码碰撞服务器和业务系统。

大多数员工可能会觉得自己的电脑上没有什么重要的资料,从而会降低警惕,但我们需要的其实不是他电脑上的资料,而是一个网络的链路,将你的电脑作为跳板机攻击内网其他主机。

● 我们会用你的电脑搭建隧道,从而让其他的攻击伙伴也能够在本地访问到你公司内网的系统,从而攻击你同事的电脑、公司内网的系统。

通过使用TCP、UDP、ICMP协议搭建反向socks隧道,搭建隧道时还会使用CDN来隐藏我们的攻击机器,让自己不是那么容易被发现。通过隧道访问你公司的网络后,就能够找出公司各种系统的更多漏洞,进而一步一步达到完全控制你公司所有人的电脑的目的。

● 我们会通过工具获取你浏览器保存的密码,碰到公司内部有价值的系统则会登录上进一步攻击。

● 我们会把木马放到更加隐蔽的位置,并设置开机启动,让你不是重启就能脱离我们的控制。

我们会修改木马的时间戳、图标、文件名等,看起来就像是一个正常软件一样,然后放到正常软件的目录,并且针对你机器上的杀软做免杀,让你的杀软检测不出来我们的木马,再创建一个计划任务或者服务,并将计划任务或服务进行隐藏,从而在你下次开机的时候让木马可以再次运行。

来自红队攻击者的「善意提醒」,个人/单位如何防?

# 对个人的建议

攻击者发送钓鱼的话术多变,但大多数与个人的利益相关,这种才会引起你的注意,所以收到福利、不激活就过期、举报等相关的邮件内容时,要多注意辨别发送者身份的真假,并向主办单位或负责人核对是否属实。

另外,基本上不会有通知类型的邮件会在点击链接后让你输密码,只要输密码就要看地址栏是否为公司的域名,并注意登录方式及登录的页面之前是否见过。

最安全的方式就是不要点击邮件中的链接登录任何系统。公司内部的系统登录一般都会有统一的方式,用自己熟悉的登录方式去登录需要登录的系统。除了密码之外,不要打开外部邮箱发送给你的附件,不要打开陌生人文件。

# 对单位的建议

(1)执行策略

作为企业单位来说,很难让每个人都知道.exe是可执行文件,即使是一个科技型公司。所以需要安全运维人员将可以执行的程序加入白名单,非白名单的文件不许执行。

系统存密码的地方,不能明文、可逆的算法、复杂的低的哈希算法来加密,要用复杂度高的算法来加密,如bcrypt(sha512($pass))。

(2)sms+otp

不论是外部系统还是内部系统,重要系统都加上短信和otp二次认证。

(3)设备认证

对于移动办公app,账号在一个新设备上登录,要求进行人脸识别认证,或者同事确认。对于vpn在新设备上登录,需要提交申请由上级领导或安全人员确认。

(4)登录提醒

当账号登录成功时,通知账号所有者,让账号所有者第一时间发现异常。

(5)网络环境检测

对公网开放的系统,禁止从云服务器的ip登录。

弱密码、默认密码、通用密码和已泄露密码通常是历年攻防演练中的重要突破点,攻击方会通过各种方式来获取密码来登录重要的系统权限。

数字化高度发达的今天,密码技术已经渗透到了社会生产生活各个方面,与老百姓的日常生活息息相关。除了攻防演练时期,日常生活中更要加强密码安全保护,谨防信息泄露。

下期预告

在攻防演练场景中,当目标资产已被重重防护,正面突破的可能性很小,只能采用迂回攻击,从目标资产的薄弱点——供应链发起攻击。

这也是红军极其喜欢突破的点。比如红军攻破某大型企业的某供应商,进行代码渗透和检视,发现零日漏洞然后突破防守。

攻防演练中为了在短时间内达成拿下目标的目的,主要会采用哪些手法?如何进行内网横向,获取目标权限?更重要的是,如何防范?下一期,为你揭晓!